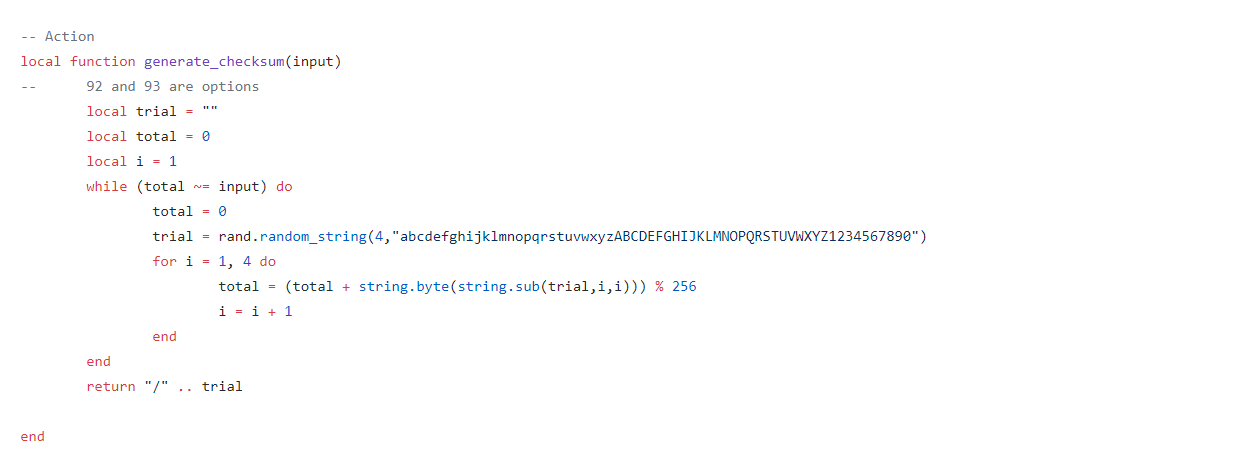

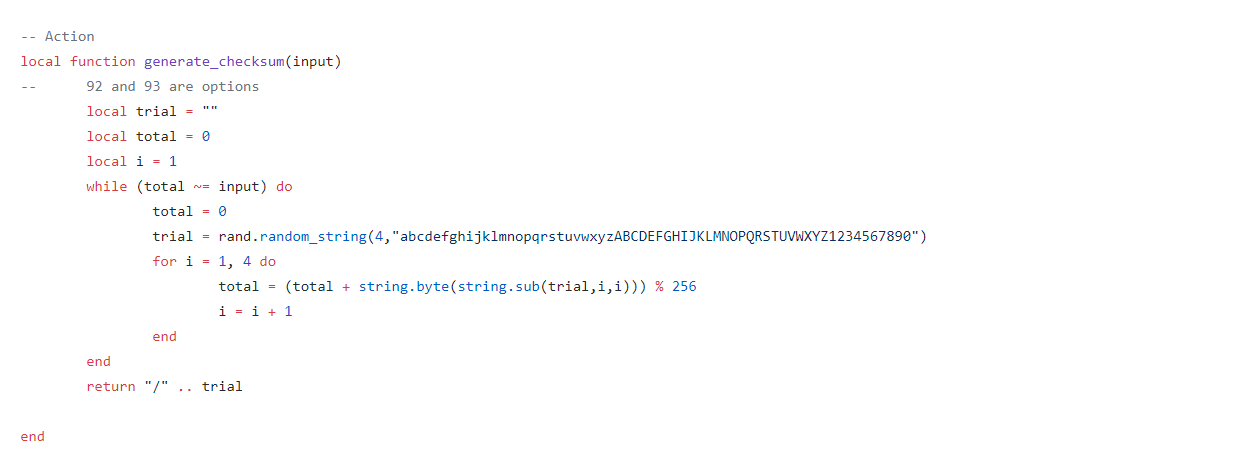

读取CS的beacon配置文件

nmap脚本在这里:

https://github.com/whickey-r7/grab_beacon_config

我们可以看见这个url后面拼接的加密方式、感觉就是返回了4位数的随机数

写成python脚本如下:1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18import random

def generate_checksum(input):

trial = ""

total = 0

i = 1

while total != input:

total = 0

trial = ''.join(random.choice("abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890") for i in range(4))

for i in range(4):

total = (total + ord(trial[i])) % 256

i = i + 1

return trial

if __name__ == '__main__':

url_x86 = generate_checksum(92)

print(url_x86)

url_x64 = generate_checksum(93)

print(url_x64)

生成四位数的随机数:1

http://192.168.75.170/KeVV

可以下载下来beacon的配置文件,打开是二进制文件、网上找了几个cobaltstrikescan的脚本解析但是都没成功 ==

nmap脚本效果如下:

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:读取CS的beacon配置文件

本文作者:sher10ck

发布时间:2020-12-03, 17:42:37

最后更新:2020-12-03, 18:52:14

原始链接:http://sherlocz.github.io/2020/12/03/cs-checksum8/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。