App反汇编步骤

工具

- apktool.jar apktool.bat

dex2jar

jd-gui.jar

下载地址:http://jd.benow.ca/

完整工具包网盘下载地址

- https://pan.baidu.com/s/1u9ZAIlnMMHJx9LWRO7OWcA

使用方式

首先将下载好的 apktool.jar和apktool.bat复制到C:/Windows下,因为path当中本身就设置了C:/Windows这个路径在环境变量中,当然你也可以自定义路径。

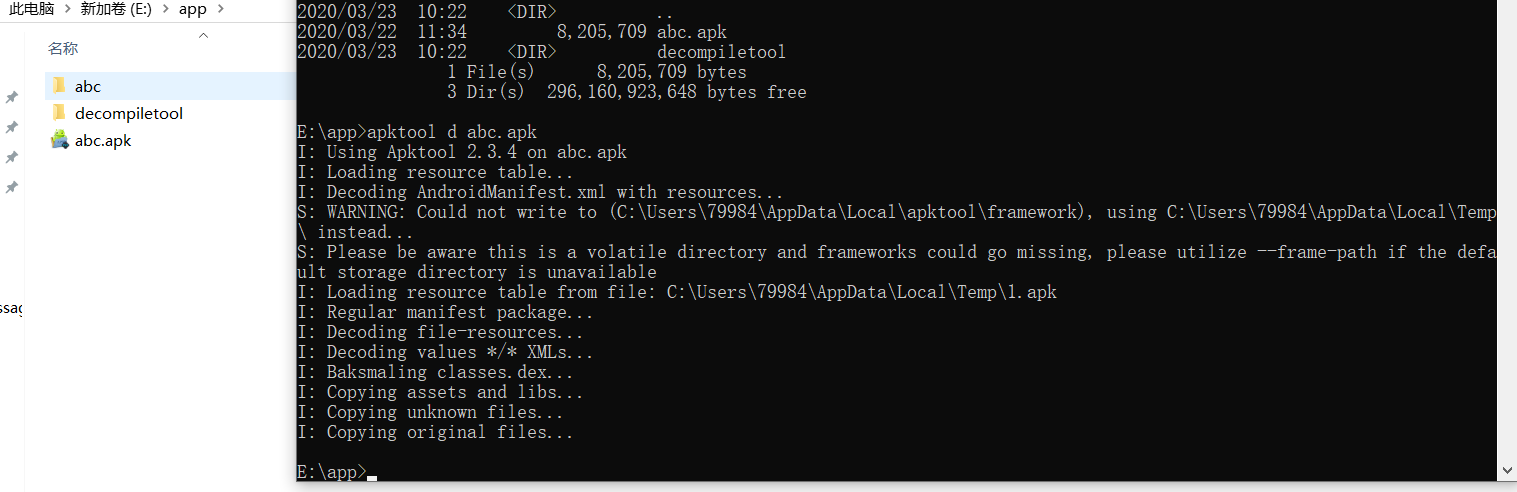

进入我们测试apk的目录,在命令行下输入:apktool d abc.apk

这一步之后我们就可以看到apk中的一些源文件了

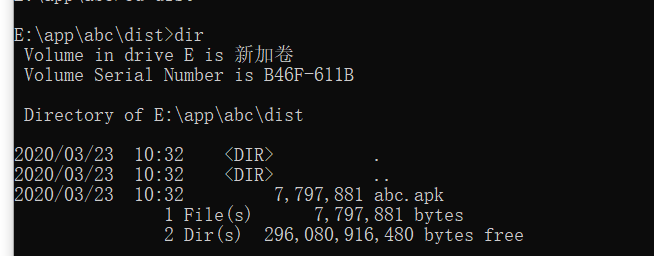

然后我们将abc文件夹的文件重新打包成apk,进入abc文件夹,输入命令 apktool b abc,默认输出abc,apk文件为当前目录

然后你会看见abc文件夹下新出了一个dist文件夹,里面就存有我们重新打包好之后的apk

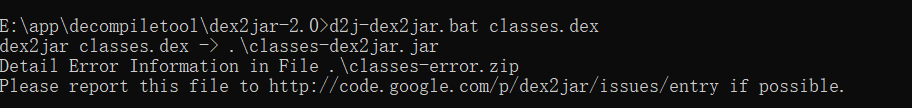

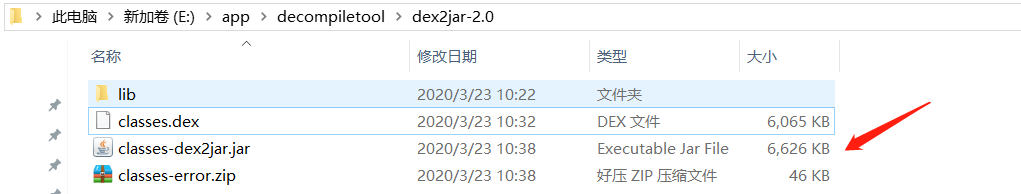

将apk修改成zip文件,然后解压出其中的classes.dex文件,将这个文件复制到dex2jar文件夹下面,在命令行下运行 d2j-dex2jar.bat classes.dex

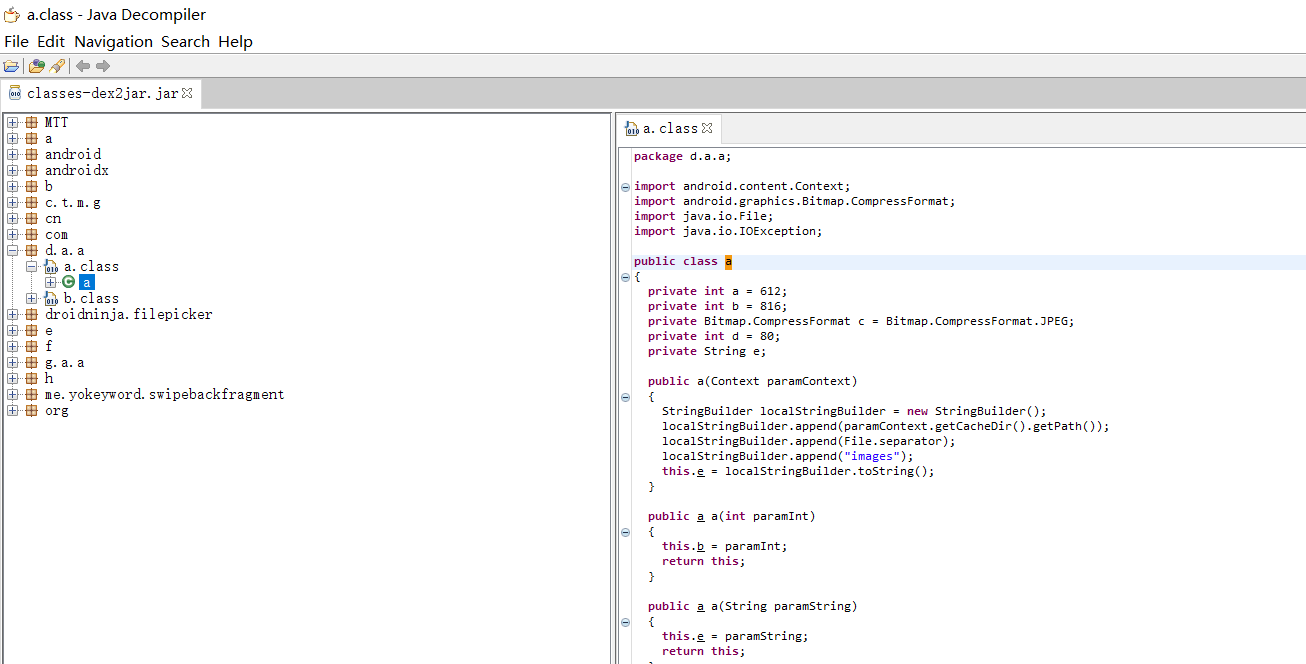

此时看见目录中多出了一个classes-dex2jar.jar的文件

最后用jd-gui文件打开这个classes-dex2jar.jar文件,我们就能看见源码了

其他

apktool d wudawei.apk 解压apk客户端安装包

使用grep+正则表达式提取过滤出APK中的IP地址:

grep -E “([0-9]{1,3}[.]){3}[0-9]{1,3}” -r wudawei —color=auto

使用grep+正则表达式提取过滤出APK中的域名:

grep -E “https?://[a-zA-Z0-9.\/_&=@$%?~#-]*” -r wudawei —color=auto

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:App反汇编步骤

本文作者:sher10ck

发布时间:2020-03-23, 10:16:15

最后更新:2020-07-22, 12:09:39

原始链接:http://sherlocz.github.io/2020/03/23/App反汇编步骤/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。